Das IT-Grundschutz-Kompendium wurde zum 7. Mal aktualisiert. Die neue Edition 2023 geht mit einigen Änderungen einher. Kurz zusammengefasst werden 3 Bausteine gestrichen und teilweise durch neue ersetzt. Es kommen 10 neue Bausteine hinzu und 21 Bausteine wurden zur Edition 2022 überarbeitet. Aber schauen wir uns die Änderungen im Detail an, durch die das BSI das Kompendium auf den Stand der Technik bringt.

Was entfällt?

SYS.2.2.2. Clients unter Windows 8.1: Da der Support für Windows 8.1 am 10. Januar 2023 eingestellt wird, sollte das Betriebssystem nicht mehr eingesetzt werden, da mit Ende des Supports die Versorgung mit wichtigen Sicherheitsupdates eingestellt wird.

OPS.2.1 Outsourcing für Kunden: Der Baustein wird durch den Baustein „OPS.2.3 Nutzung von Outsourcing“ ersetzt, der sich mit Outsourcing aus der Sicht von Kunden befasst.

OPS.3.1 Outsourcing für Dienstleister: Dieser wir durch „OPS.3.2 Anbieten von Outsourcing“ ersetzt.

Was wurde überarbeitet?

Nach der Veröffentlichung der letzten Edition hat das IT-Grundschutz-Team des BSI Rückmeldungen von Anwendern des Kompendiums gesammelt, die in die Überarbeitung des Standards und seiner Prüfungen eingeflossen sind.

Zum einen wurden geringfügige sprachliche Änderungen vorgenommen, die keine Auswirkungen auf das Zertifizierungsverfahren haben oder auf bestehenden Sicherheitskonzepten aufbauen. Diese Änderungen dienen der besseren Verständlichkeit und sind am geänderten Datum in der Fußzeile erkennbar.

Zum anderen gibt es Bausteine mit größeren Änderungen, die entsprechende Auswirkungen haben können. Für diese hat das BSI unter folgendem LINK ein Änderungsdokument zur Verfügung gestellt. In diesem Dokument finden Sie eine detaillierte Beschreibung der Änderungen in den einzelnen Bausteinen. Aufgrund des Umfangs der Änderungen können wir im Rahmen dieses Artikels nicht auf jeden einzelnen Baustein eingehen. Es folgt jedoch eine Übersicht der geänderten Bausteine aus dem verlinkten Änderungsdokument des BSI:

- ORP.1 Organisation

- CON.1 Kryptokonzept

- CON.2 Datenschutz

- OPS.1.1.2 Ordnungsgemäße IT-Administration

- OPS.1.1.3 Patch- und Änderungsmanagement

- OPS.1.2.5 Fernwartung

- APP.1.2 Webbrowser

- APP.2.1 Allgemeiner Verzeichnisdienst

- APP.2.2 Active Directory – Der Baustein wurde in „Active Directory Domain Services“ umbenannt.

- APP.2.3 OpenLDAP

- APP.5.3 Allgemeiner E-Mail-Client und -Server

- SYS.1.1 Allgemeiner Server

- SYS.2.1 Allgemeiner Client

- SYS.2.3 Clients unter Linux und Unix

- SYS.2.2.3 Clients unter Windows 10 – Der Baustein wurde in „Clients unter Windows“ umbenannt und behandelt nun mit Windows 10 und 11 die einzigen beiden Versionen von Windows für Client-Systeme, die durch Microsoft

Support erhalten. - SYS.4.3 Eingebettete Systeme

- SYS.4.5 Wechseldatenträger

- IND.3.2 Fernwartung im industriellen Umfeld

- INF.1 Allgemeines Gebäude

- INF.2 Rechenzentrum sowie Serverraum

- INF.10 Besprechungs-, Veranstaltungs- und Schulungsraum

Geschlechtergerechte Sprache und neue Rollenbezeichnungen

Mit dem IT-Grundschutz 2023 wurde das gesamte Kompendium im Sinne der Gleichbehandlung auf eine geschlechtergerechte Sprache umgestellt. In diesem Zusammenhang wurden auch die Rollenbezeichnungen überarbeitet. Diese lauten nun wie folgt:

| Alte Rollenbezeichnung | Neue Rollenbezeichnung |

| Anforderungsmanager (Compliance Manager) | Compliance-Beauftragte |

| Bauleiter | Bauleitung |

| Benutzer | Benutzende |

| Bereichssicherheitsbeauftragter | Bereichssicherheitsbeauftragte |

| Brandschutzbeauftragter | Brandschutzbeauftragte |

| Datenschutzbeauftragter | Datenschutzbeauftragte |

| Entwickler | Entwickelnde |

| ICS-Informationssicherheitsbeauftragter | ICS-Informationssicherheitsbeauftragte |

| Informationssicherheitsbeauftragter (ISB) | Informationssicherheitsbeauftragte (ISB) |

| Mitarbeiter | Mitarbeitende |

| Notfallbeauftragter | Notfallbeauftragte |

| OT-Leiter | OT-Leitung |

| Planer | Planende |

| Tester | Testende |

Welche neuen Bausteine gibt es?

Um mit der Zeit gehen zu können, ist es immer wieder notwendig, nicht nur Anpassungen vorzunehmen oder veraltete Bausteine in den Ruhestand zu schicken. Es müssen auch immer wieder neue Anforderungen formuliert werden, um am Puls der Zeit zu bleiben.

Wie schon im ersten Absatz beschrieben finden sich in OPS.2.3 & OPS.3.2 neue Bausteine für Outsourcing-Maßnahmen. Als ein weiteres Bespiel für die Neuerungen kann hier der Baustein APP.5.4 Unified Communications and Collaboration dienen. Dieser beschreibt Anwendungen, die mehrere Kommunikationswege und Werkzeuge zur Zusammenarbeit vereinen. Hier lässt sich kurz zusammenfassen, Anwendungen wie Microsoft Teams haben an dieser Stelle nun einen eigenen Baustein. Die Übersicht der neuen Bausteine sieht wie folgt aus:

- CON.11.1 Geheimschutz VS-NUR FÜR DEN DIENSTGEBRAUCH (VS-NfD)OPS.1.1.1 Allgemeiner IT-Betrieb

- OPS.2.3 Nutzung von Outsourcing – Dieser Baustein ersetzt OPS.2.1 Outsourcing für Kunden.

- OPS.3.2 Anbieten von Outsourcing – Dieser Baustein ersetzt OPS.3.1 Outsourcing für Dienstleister.

- APP.5.4 Unified Communications und Collaboration (UCC)

- SYS.1.2.3 Windows Server

- SYS.1.9 Terminalserver

- SYS.2.5 Client-Virtualisierung

- SYS.2.6 Virtual Desktop Infrastructure

- NET.3.4 Network Access Control

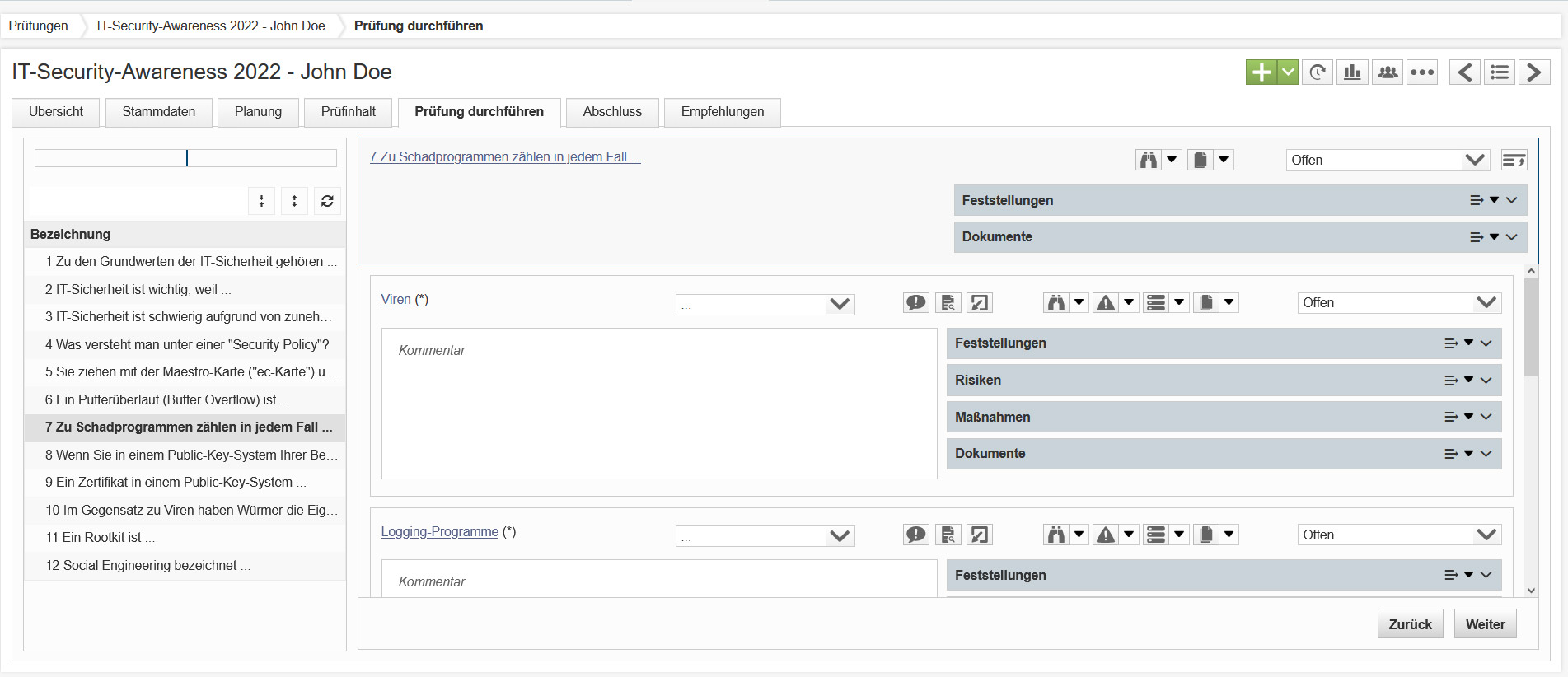

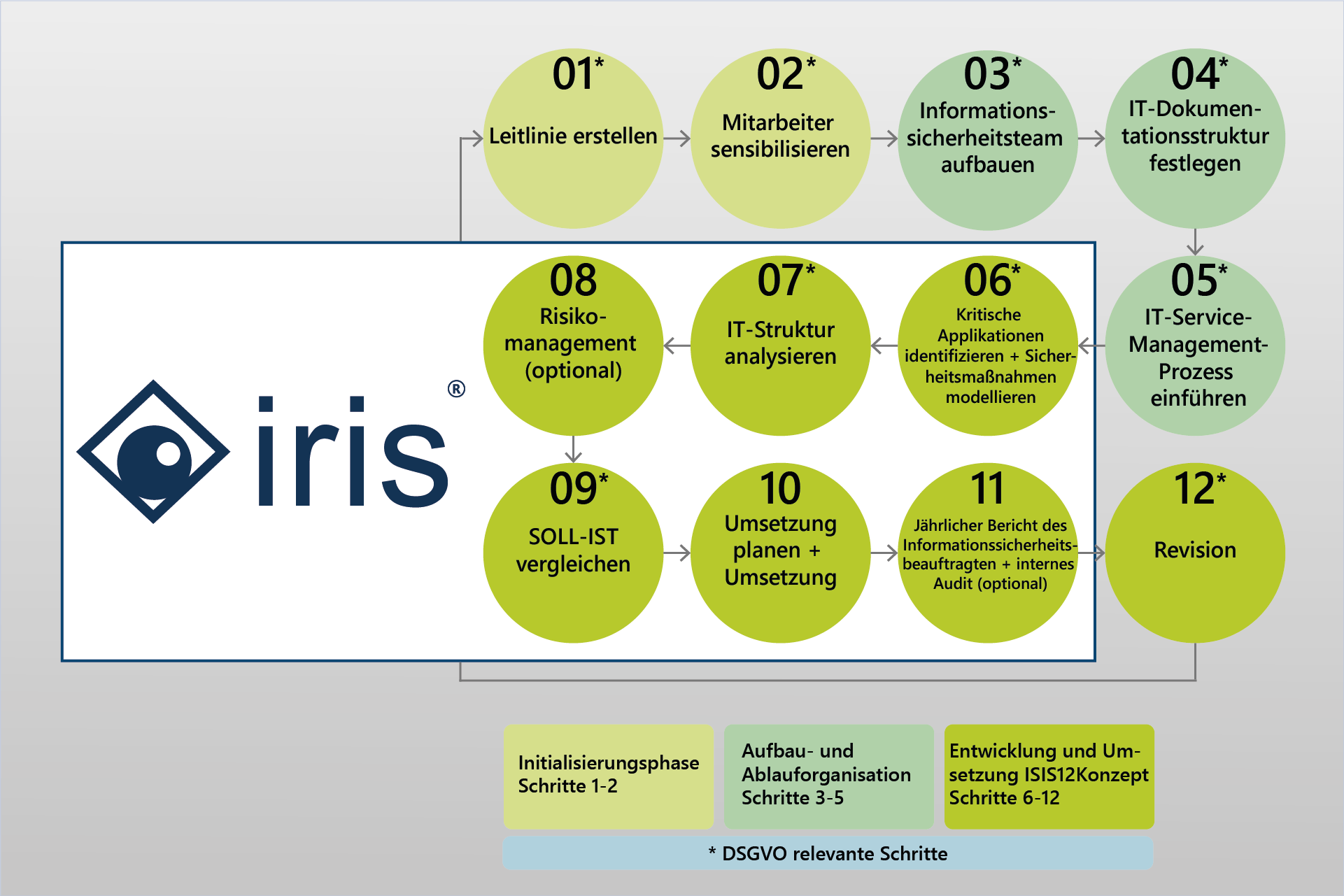

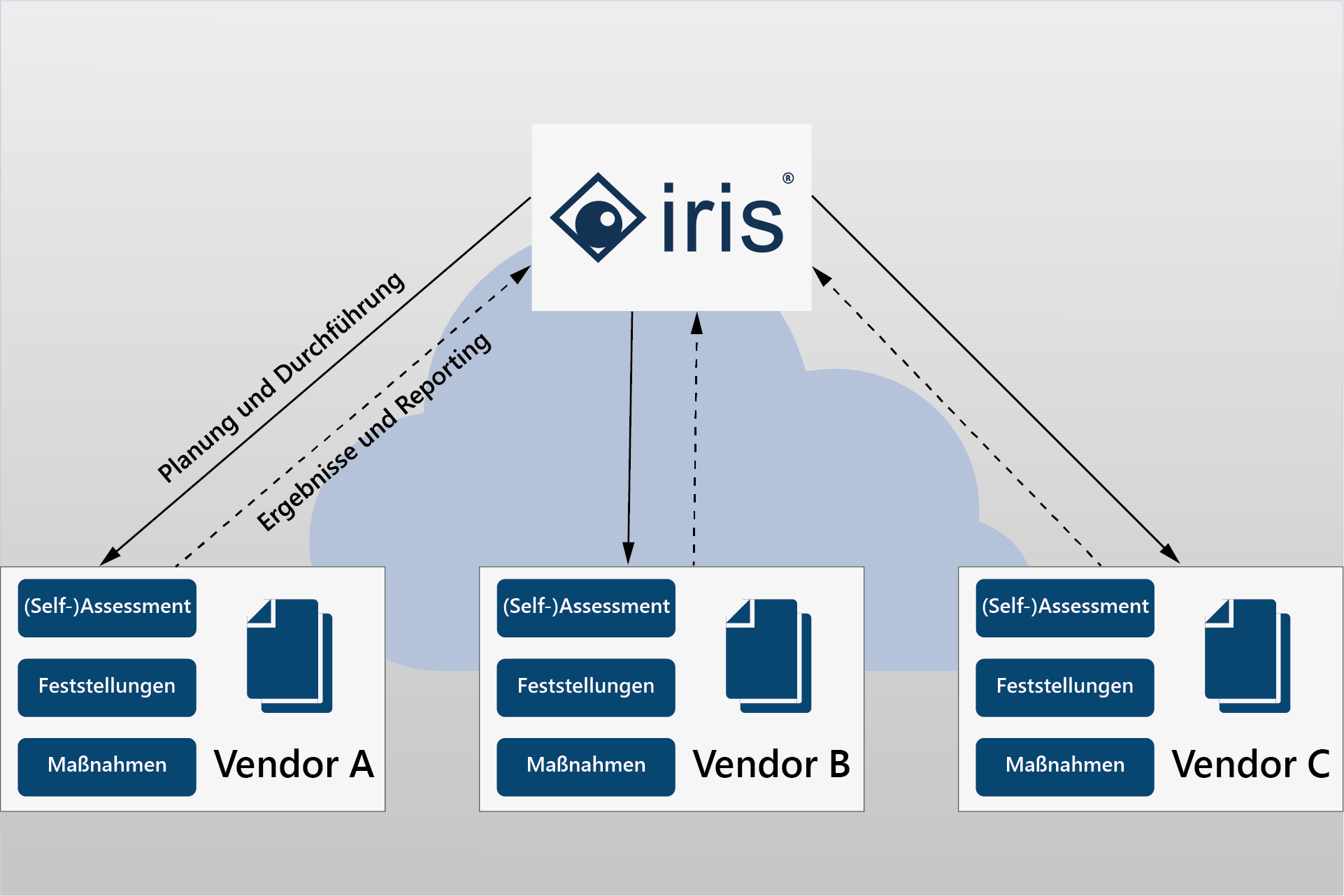

Der IT-Grundschutz 2023 in ibi systems iris

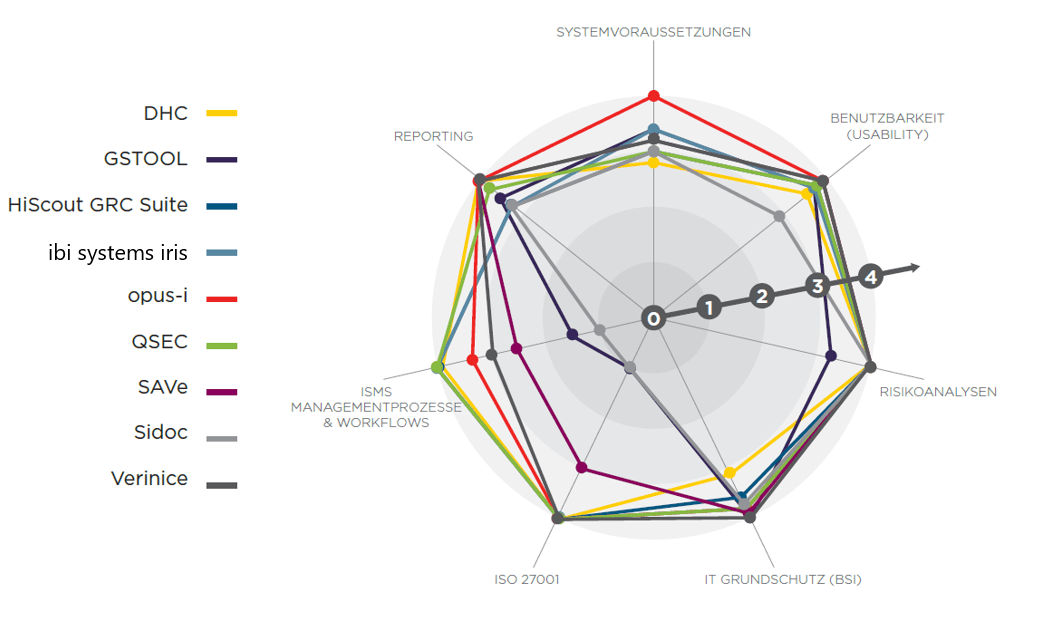

Wie auch schon mit den vergangenen Editionen werden wir auch den IT-Grundschutz 2023 in ibi systems iris® zeitnah zur Verfügung stellen. Sollten Sie hierzu Fragen haben kontaktieren Sie uns einfach.