ISO/IEC 27002:2022 Was verändert die neue Version?

Management Summary

Im Jahr 2013 wurde sie zum letzten Mal veröffentlicht. Jetzt, acht Jahre später, wird die ISO/IEC 27000 Normenreihe neu aufgearbeitet. Dabei steht zunächst der ISO/IEC 27002 in naher Zukunft die endgültige Veröffentlichung bevor. Die vorläufige Version, in der die umfassenden Änderungen eingesehen werden können, kann bereits erworben werden.

Doch was ist neu in der ISO/IEC 27002? Darauf möchten wir in diesem Beitrag genauer eingehen.

Neue Struktur

Die Struktur der ISO/IEC 27002 wurde von 14 Kapitel auf 4 Kapitel reduziert. Zusammengefasst wurden die Kapitel in:

- People controls (8 Controls – es sind einzelne oder mehrere Menschen betroffen)

- Physical controls (14 Controls – es sind physische Objekte betroffen)

- Technological controls (34 Controls – es sind die Technik betroffen)

- Organizational controls (37 Controls – es passt in keine der anderen drei Themenbereiche)

Controls

Auf der nächsten Ebene wurde der Aufbau der Controls geändert. Eine Control gliedert sich nun in die folgenden Bausteine:

- Control title – Bezeichnung des Controls

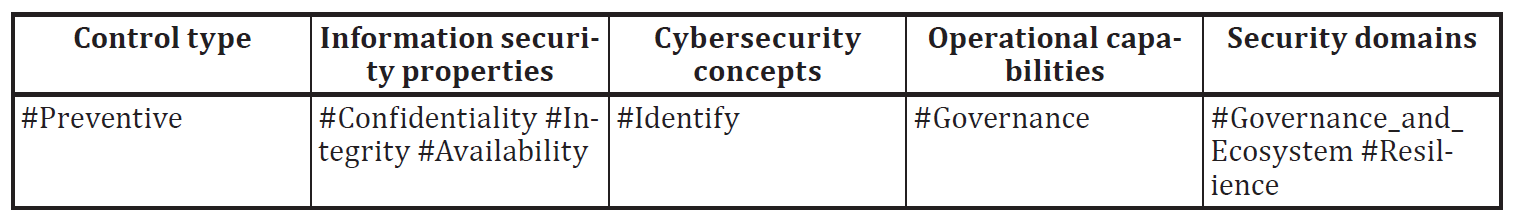

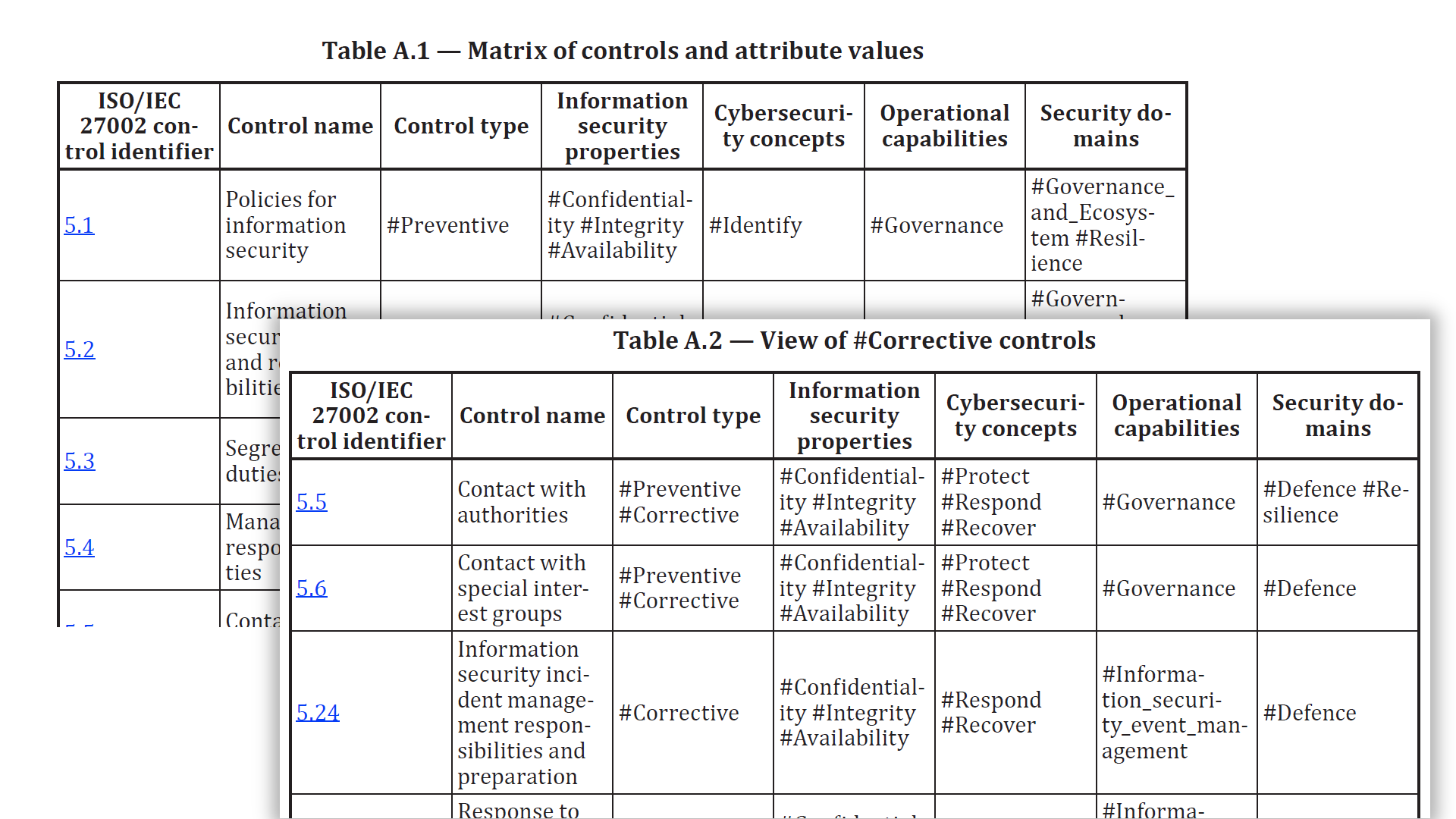

- Attribute – Die Tabelle zeigt Wert(e) des Attributs für das jeweilige Control

- Control – Beschreibung des Controls

- Purpose – Zweck des Controls wird erläutert (es gibt keine Ziele mehr in Unterabschnitten, dafür hat jede Control jetzt ihren eigenen Zweck)

- Guidance – Implementierungsanleitung für das Control

- Other Information – Erläuternder Text, Verweise auf zugehörige Dokumente

Attribute

Nicht nur der Aufbau der Controls hat sich geändert. Jede Control wurde mit 5 Attributen ausgestattet, wobei jedem Attribut mindestens ein Wert mittels Hashtags (#) zugeordnet wird. Der Vorteil hierbei ist, dass die Controls somit semantisch zusammengefasst werden können.

| Control type | Information security properties | Cyber security concept | Operational capabilities | Security domains |

| #Preventive (Präventiv, Control wirkt, bevor Bedrohung auftritt) #Detective (Detektiv, Control wirkt, wenn eine Bedrohung auftritt) #Corrective (Korrektiv, Control wirkt, nachdem eine Bedrohung aufgetreten ist) | #Confidentiality (Vertraulichkeit) #Integrity (Integrität) #Availability (Verfügbarkeit) | #Identify (Identifizieren von Assets) #Protect (Schutz von Assets) #Detect (Monitoring und Erkennen von Anomalien) #Respond (Reaktionsprozesse auf Vorfälle und Notfälle) #Recover (Prozesse zur Wiederherstellung des Normalzustands und zur Verbesserung nach Vorfällen) | #Governance #Asset_management #Information_protection #Human_resource_security #Physical_security #System_and_network_security #Application_security #Secure_configuration #Identity_and_access_management #Threat_and_vulnerability_management #Continuity #Supplier_relationships_security #Legal_and_compliance #Information_security_event_management #Information_security_assurance | #Governance_and_Ecosystem #Protection #Defence #Resilience |

Am Beispiel „5.1 Policies for Information security“ ist der Aufbau der Control ersichtlich:

Vorteil dieser Attribute

Nun kann nach individuellen Aspekten gefiltert werden. Zum Beispiel alle #Preventive Controls, welche auf das Schutzziel #Availability wirken.

So kann mit wenig Aufwand zielgerichtet agiert und das ISM nach individuellen Gegebenheiten bzw. Rangfolge ausgeprägt werden.

Just to Know – Was außerdem noch neu ist: Weggefallene und neue Controls

Die bisherigen 114 Controls wurden auf 93 komprimiert. Lediglich eine einzige Control, nämlich die „11.2.5 Removal of asset“ ist dabei tatsächlich weggefallen. Die Controls “8.2.3 Handling of Assets” und “16.1.3 Reporting information security weaknesses“ wurden in anderen Controls konsolidiert. Die übrigen Controls wurden zusammengefasst und komprimiert. Zudem wurden elf Controls neu aufgenommen:

| ISO/IEC 27002 control identifier | Control name |

| 5.7 | Threat intelligence |

| 5.23 | Information security for use of cloud services |

| 5.30 | ICT readiness for business continuity |

| 7.4 | Securing offices, rooms and facilities |

| 8.9 | Configuration management |

| 8.10 | Information deletion |

| 8.11 | Data masking |

| 8.12 | Data leakage prevention |

| 8.16 | Monitoring activities |

| 8.22 | Web filtering |

| 8.28 | Secure coding |

Die ISO/IEC27002:2022 – ein Fazit

Wie sich hier schon abzeichnet, bleiben die Komplexität und die Anforderungen der Norm von 2013 erhalten. Jedoch erscheint sie in einem neuen, verbesserten Gewand.

Aufgrund der stetigen Veränderung der Bedrohungslage im digitalen Raum wurde von der Normungsorganisation die ISO/IEC 27002 durch die Umstrukturierungen an einigen Stellen wesentlich expliziter gestaltet als die Vorgängerversion.

In Kapitel „5.7 Threat Intelligence“ beispielsweise wird die Sammlung und Auswertung von Informationen über Bedrohungen gefordert. Dies bedeutet zwar einen Mehraufwand, hilft den umsetzenden Organisationen aber dabei, ein aktuelles Bild von vorhandenen Bedrohungsszenarien vor Augen zu haben. Das dadurch entstandene Wissen kann dann dazu genutzt werden, Prozesse neu zu bewerten, verantwortliche Personen in der Organisation zu informieren und den Schutz der betroffenen Assets zu verbessern.

Ein weiterer, sehr wichtiger Punkt der Verjüngungskur wird in Kapitel „5.23 Information security for use of cloud services“ im Hinblick auf die Nutzung von Cloud-Infrastruktur deutlich. Auch hier geht das Update sehr viel genauer ins Detail als noch in früheren Fassungen der Norm. Neben Verantwortlichkeiten in der Organisation und der Prüfung der technisch organisatorischen Maßnahmen der Cloudanbieter fordert die Norm auch eine Exit-Strategie inklusive Maßnahmen und Prozessen für Informationssicherheitsvorfälle bei den Clouddiensten. Weiterhin wird in diesem und anderen Kapiteln ein stärkerer Fokus auf den Schutz von personenbezogenen Daten gelegt.

Auch wenn die ISO/IEC 27002 informativ und nicht normativ anzusehen ist, spiegeln sich in der Struktur der Norm der Umfang und Aufbau der noch neu erscheinenden ISO/IEC 27001 wider.

Es gibt zwar eine Übergangsfrist von einem Jahr, in der die 2013er-Fassung noch für eine Zertifizierung verwendet werden kann, nachdem die endgültige Fassung der ISO/IEC 27002 veröffentlicht wurde. Dennoch empfiehlt es sich aufgrund der umfangreichen Änderungen, schon bald mit der Implementierung zu beginnen, da diese nicht nur die Struktur betreffen. Mit Hilfe unserer softwaregestützten ISMS- und GRC-Lösung können die anstehenden Änderungen einfach und effektiv umgesetzt werden.

____________________

Pixabay - Mohamed Hassan

Pixabay - Mohamed Hassan Pixabay

Pixabay