NIST Cybersecurity Framework – Inhalt und Umsetzung

Management Summary

Für das Frühjahr 2024 ist bereits das neue NIST Cybersecurity Framework (CSF) in Version 2.0 angekündigt, das aktuell als Public Draft auf der Webseite des National Institute of Standards and Technology vorliegt.

Es soll die bisherige, weit verbreitete Version 1.1 mit folgendem Ziel ersetzen:

“With this update, we are trying to reflect current usage of the Cybersecurity Framework, and to anticipate future usage as well. The CSF was developed for critical infrastructure like the banking and energy industries, but it has proved useful everywhere from schools and small businesses to local and foreign governments. We want to make sure that it is a tool that’s useful to all sectors, not just those designated as critical.”

Cherilyn Pascoe, leitender Entwickler des Frameworks

Die Änderungen der Version 2.0 im Überblick

In diesem Abschnitt möchten wir einen Überblick über wesentliche Änderungen in der Entwurfsversion geben:

- Ausweitung des Geltungsbereichs des Rahmenwerks: Der Geltungsbereich bezieht sich in der neuen Version auf alle Organisationen, unabhängig von ihrer Art und Größe, und nicht mehr nur auf kritische Infrastrukturen. Dies zeigt sich auch in dem neuen, allgemeiner formulierten Titel „The Cybersecurity Framework“ (statt bisher: „Framework for Improving Critical Infrastructure Cybersecurity“).

- Verbesserung und Erweiterung der Leitlinien für die Umsetzung des CSF: Insbesondere die Erstellung von Profilen wird durch Umsetzungsbeispiele für die Unterkategorien erleichtert.

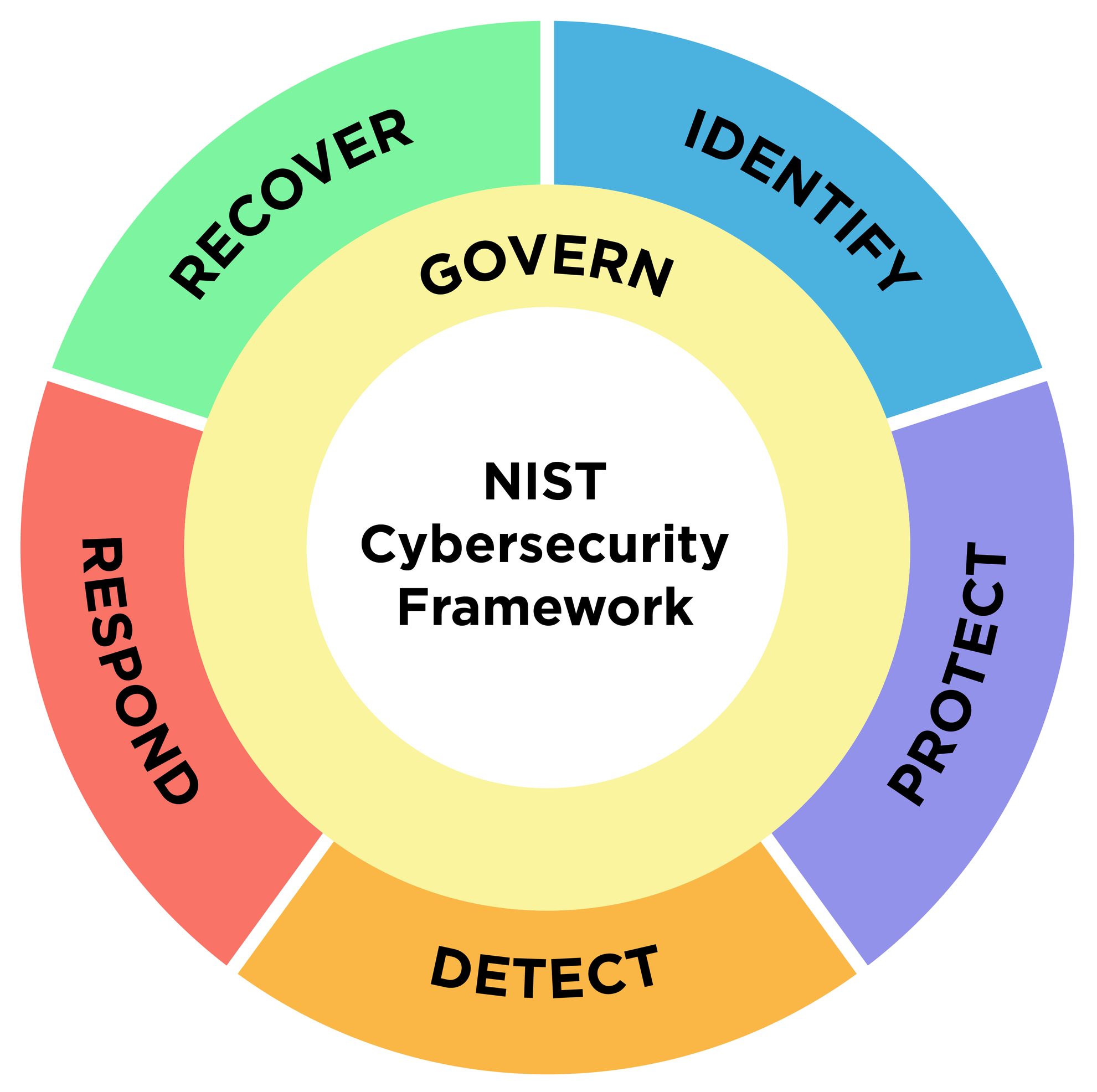

- Hinzufügen einer neuen Funktion: Zusätzlich zu den fünf bestehenden Funktionen wurde die sechste Funktion „Govern“ hinzugefügt, die sich damit befasst, wie eine Organisation ihre eigenen internen Entscheidungen zur Unterstützung ihrer Cybersicherheitsstrategie treffen und ausführen kann. Durch sie wird betont, dass die Cybersicherheit eine Hauptquelle von Unternehmensrisiken ist, die neben anderen Risiken von der Führungsebene berücksichtigt werden muss.

Kerninhalte des NIST Cybersecurity Frameworks 1.1

Bis zur finalen Veröffentlichung der neuen Version ist jedoch weiterhin das Cybersecurity Framework in Version 1.1 gültig, das für den Umgang mit Cybersicherheitsrisiken sehr sinnvoll genutzt werden kann.

Der priorisierte, flexible, wiederholbare, leistungsbasierte und kosteneffiziente Ansatz des Rahmenwerks besteht aus drei Komponenten (Framework Core, Framework Implementation Tiers, Framework Profile).

Der Framework Core setzt sich wiederum aus fünf Funktionen zusammen, die in Kategorien und Unterkategorien untergliedert sind und informative Referenzen beinhalten:

- Identify: Entwicklung eines organisatorischen Verständnisses für das Management von Cybersicherheitsrisiken für Systeme, Vermögenswerte, Daten und Fähigkeiten. Beispiele für Kategorien dieser Funktion: Asset Management, Business Environment, Risk Management Strategy

- Protect: Entwicklung und Umsetzung geeigneter Schutzmaßnahmen zur Gewährleistung der Bereitstellung kritischer Infrastrukturdienste. Beispiele für Kategorien dieser Funktion: Awareness and Training, Maintenance, Protective Technology

- Detect: Entwicklung und Umsetzung geeigneter Maßnahmen, um das Auftreten eines Cybersicherheitsereignisses zu erkennen. Beispiele für Kategorien dieser Funktion: Anomalies and Events, Security Continuous Monitoring, Detection Processes

- Respond: Entwicklung und Umsetzung geeigneter Maßnahmen für den Fall eines aufgedeckten Cybersicherheitsvorfalls. Beispiele für Kategorien dieser Funktion: Response Planning, Communications, Analysis

- Recover: Entwicklung und Umsetzung geeigneter Maßnahmen zur Aufrechterhaltung von Plänen für die Ausfallsicherheit und zur Wiederherstellung von Fähigkeiten oder Diensten, die durch ein Cybersecurity-Ereignis beeinträchtigt wurden. Beispiele für Kategorien dieser Funktion: Recovery Planning, Improvements, Communications

Wie eine Organisation dieses Rahmenwerk nun nutzen kann, um ein neues Cybersicherheitsprogramm zu erstellen oder ein bestehendes Programm zu verbessern, wird in Kapitel 3.2 „Establishing or Improving a Cybersecurity Program“ anhand von sieben Schritten beschrieben:

- Step 1: Prioritize and Scope

- Step 2: Orient

- Step 3: Create a Current Profile

- Step 4: Conduct a Risk Assessment

- Step 5: Create a Target Profile

- Step 6: Determine, Analyze, and Prioritize Gaps

- Step 7: Implement Action Plan

Systemgestützte Umsetzung des Cybersecurity Frameworks

Um aufzuzeigen, wie das Cybersecurity Framework mithilfe von ibi systems iris umgesetzt werden kann, orientieren wir uns an den Schritten aus Kapitel 3.2 des Rahmenwerks sowie an den Inhalten der einzelnen Funktionen.

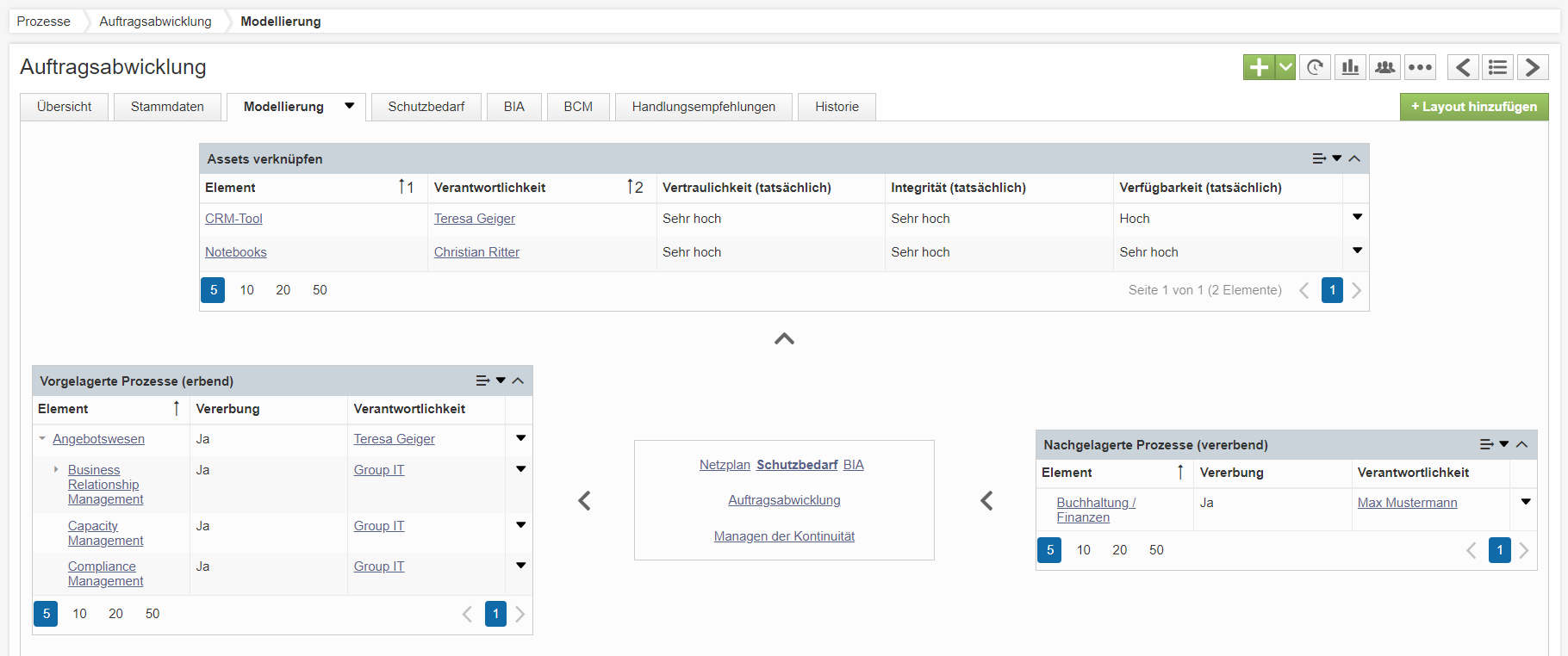

In einem ersten Schritt werden die Geschäftsprozesse in ibi systems iris erfasst. Nachdem der Umfang der zugehörigen Systeme und Anlagen festgelegt wurde, werden diese in Form von Assets identifiziert und ihre Abhängigkeiten zu den Prozessen modelliert. Für jedes individuelle Asset und jeden Prozess kann ein individueller Schutzbedarf, z.B. nach CIA, hinterlegt werden. Anhand der Modellierung der Assets und Prozesse zueinander wird für jedes Element auch ein tatsächlicher, über die Modellierungsbeziehungen geerbter Schutzbedarf errechnet. Sowohl die Assets als auch die Prozesse werden bei deren Erfassung im System verantwortlichen Organisationseinheiten zugewiesen.

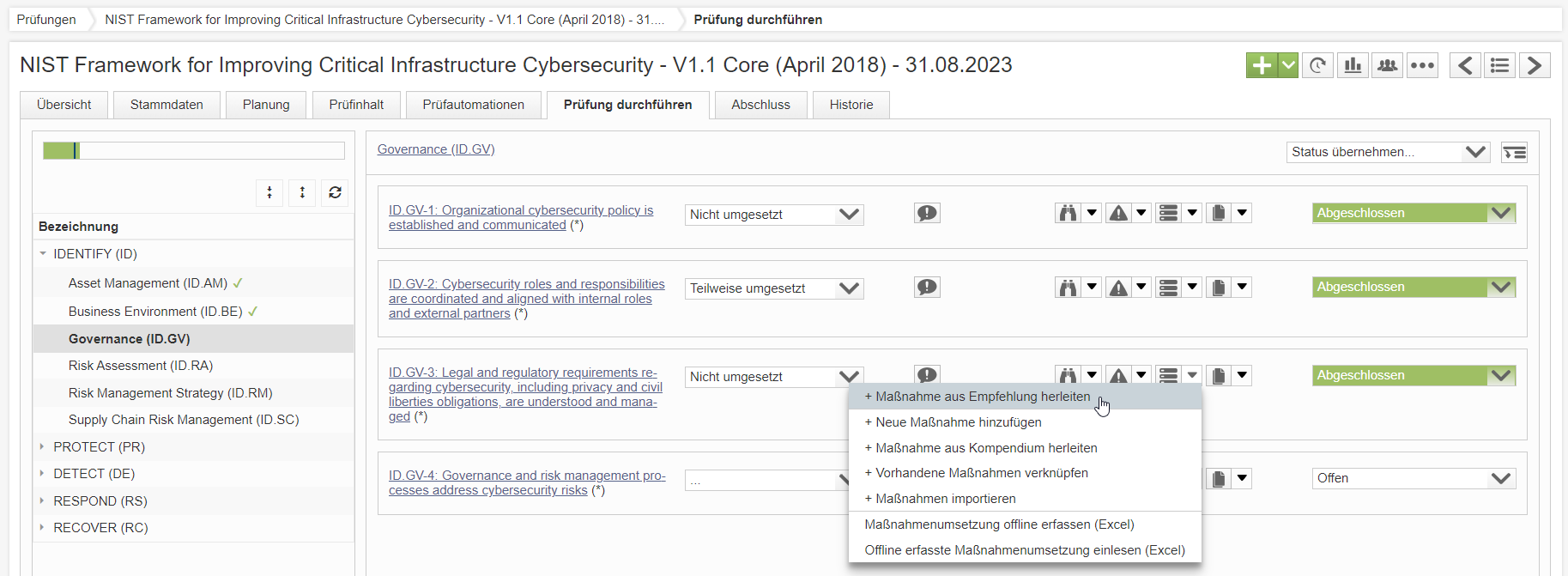

Um als nächstes zu überprüfen, welche Ergebnisse derzeit hinsichtlich des aktuellen Profils erreicht werden, kann die von uns implementierte Prüfvorlage zum Kern des Rahmenwerks genutzt werden. In der daraus abgeleiteten Prüfung kann für alle Unterkategorien, die in den Kategorien eingeordnet sind, der jeweilige Erfüllungsgrad (nicht umgesetzt, teilweise umgesetzt, umgesetzt) angegeben werden. Um der Flexibilität des Rahmenwerks gerecht zu werden, können für die Prüfung auch individuelle Kategorien und Unterkategorien mit eigens festgelegten Zielwerten definiert werden. Für einen Überblick über den Erfüllungsgrad mehrerer oder aller Kategorien, kann der entsprechende Erfüllungsgrad beispielsweise in Prozent ausgegeben werden. Auf diese Weise können mögliche Gaps identifiziert werden.

Werden bei der Prüfungsdurchführung Schwachstellen, Risiken oder Maßnahmen identifiziert, können diese direkt aufgenommen werden. Mithilfe der Prüfautomationen können bei einer Abweichung vom Zielwert auch automatisch Maßnahmenempfehlungen aus einem hinterlegten Maßnahmenkatalog vorgeschlagen werden.

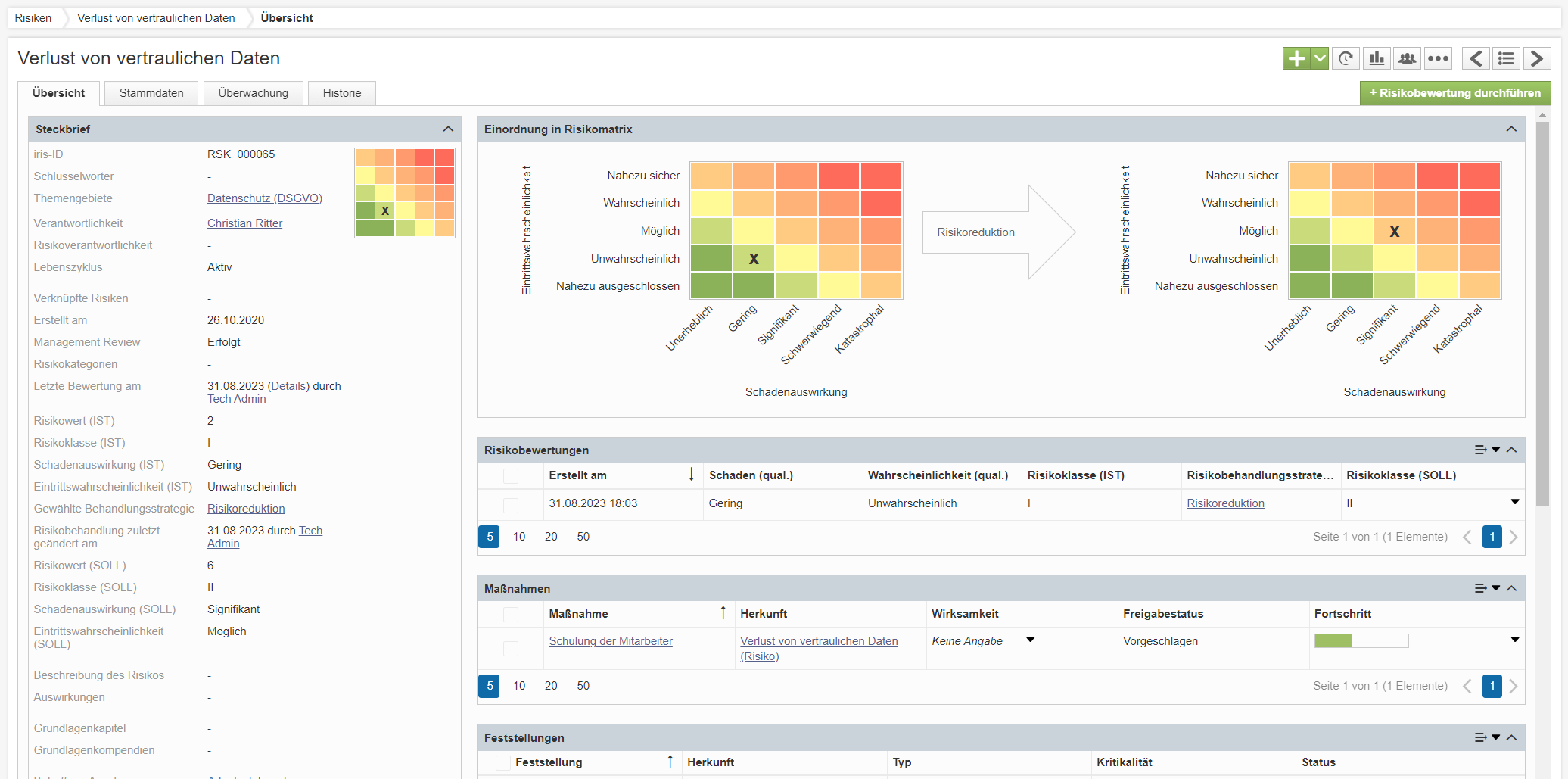

In der anschließenden Bewertung der identifizierten Risiken werden die Risiken in den Dimensionen Schadenauswirkung und Eintrittswahrscheinlichkeit bewertet, was visuell in einer Risikomatrix dargestellt wird. Nach der Bewertung wird die jeweilige Risikobehandlungsstrategie mit den dazugehörigen Maßnahmen festgelegt. Der Umsetzungsstand der Maßnahmen ist für alle Beteiligten stets transparent und nachvollziehbar.

Um den Fortschritt des aktuellen Profils zu überwachen, können in ibi systems iris die sogenannten Prüfaktivitäten genutzt werden. Diese ermöglichen es Ihnen, Ihr Profil in regelmäßigen Abständen durch automatisch erstellte Prüfungen zu bewerten.

Fazit

Mithilfe von ibi systems iris werden Sie umfangreich bei dem flexiblen Vorgehen nach dem Cybersecurity Framework und dem Management von Cybersicherheitsrisiken unterstützt. Die von uns implementierte Prüfvorlage zum Kern des Frameworks aus Version 1.1 stellt dabei eine aussagekräftige Bewertung des Framework Profils sicher.

Die Fertigstellung von Version 2.0 wird von uns auch weiterhin verfolgt, so dass wir unseren Kunden die aktualisierte Prüfvorlage zur Verfügung stellen können, sobald die finale Veröffentlichung erfolgt ist.

_____________________

Quellen: