Veröffentlichung und Gültigkeit von VDA ISA 6

Die neue Version 6 des VDA ISA Fragenkatalogs, auf dem die TISAX®-Prüfungen basieren, wurde von einem Expertenteam des Verbands der Automobilindustrie und ENX entwickelt und am 16. Oktober 2023 veröffentlicht. Ihre Gültigkeit erlangt die neue Version ab 01. April 2024. Somit werden Prüfungen, die ab April 2024 beauftragt werden, nach VDA ISA 6 durchgeführt. Hat ein Unternehmen die TISAX®-Prüfung allerdings bereits nach alten VDA ISA-Versionen abgeschlossen, behalten die Labels weiterhin ihre Gültigkeit, solange sie nicht ablaufen. Neue Prüfungen, deren Beauftragung bis Ende März 2024 erfolgt, können nach der alten Version durchgeführt werden.

Was es mit TISAX® und dem VDA ISA Katalog auf sich hat und wie die softwaregestützte Prüfung der Anforderungen aus dem VDA ISA Fragenkatalog mittels ibi systems iris sowohl vom Prüfdienstleister als auch vom Teilnehmer durchgeführt werden kann, lesen Sie in unserem früheren Blogbeitrag. Ergänzend dazu zeigen wir Ihnen am Ende dieses Beitrags, wie die Prüfung zur neuen Version in ibi systems iris durch neue Features optimiert erfolgen kann.

Aufgrund der stark steigenden Anzahl von Ransomware-Angriffen auf Dienstleister und Lieferanten der Automobilhersteller bringt die neue Version einige wesentliche Änderungen mit sich. Welche das genau sind, erfahren Sie im nächsten Abschnitt.

Die wichtigsten Änderungen in der neuen Version von VDA ISA

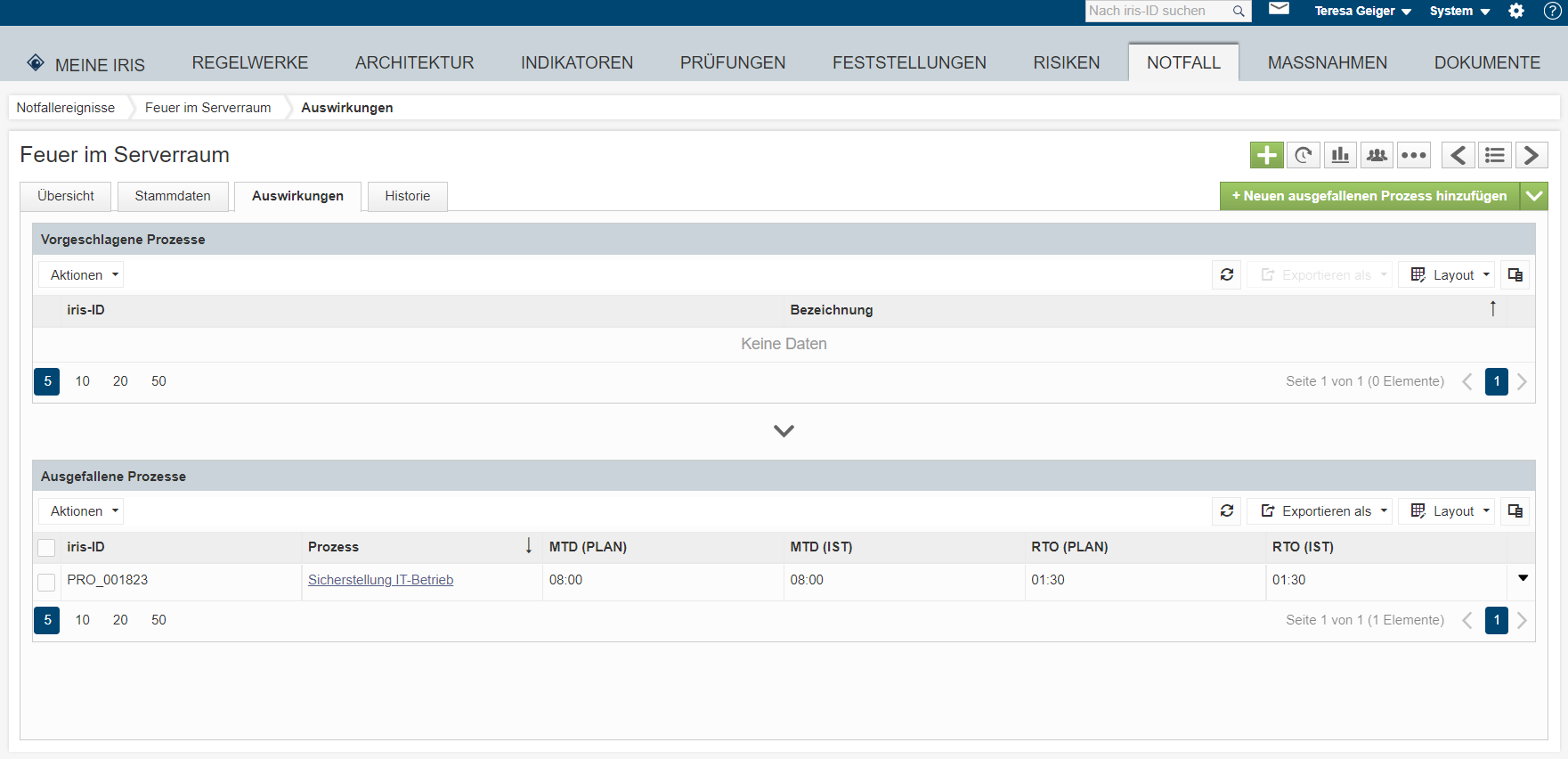

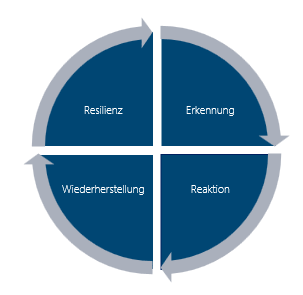

Fokus auf IT-Verfügbarkeit für produktionsrelevante Lieferanten: Im Bereich Informationssicherheit wurden sechs neue Kontrollfragen eingeführt. Die Verfügbarkeit von Informationen und IT-Assets wird angesichts der zahlreichen Angriffe durch Ransomware immer wichtiger. Es wäre falsch anzunehmen, dass erfolgreiche Angriffe allein durch die Festlegung von Sicherheitskontrollen und Anforderungen vollständig verhindert werden können. Daher hat sich die Expertengruppe nicht nur auf die Prävention von Ransomware-Angriffen konzentriert, sondern auch darauf, die Auswirkungen zu minimieren und eine effiziente Wiederherstellung zu ermöglichen.

- Resilienz: Zum verstärkten Schutz vor Angriffen, hat die Arbeitsgruppe sichergestellt, dass sämtliche relevante Vorgaben aus ISA/IEC 62443-2-1 (“Security for industrial automation and control systems: Security program requirements for IACS asset owners”) im ISA berücksichtigt sind. Des Weiteren hat die Arbeitsgruppe Schlüsselbereiche zur Verhinderung von Ransomware-Angriffen überarbeitet. Dies beinhaltet die Einführung einer neuen Kontrollfrage 1.3.4 sowie neue Anforderungen in den Kontrollfragen 5.2.6 und 5.3.1.

Control 1.3.4: To what extent is it ensured that only evaluated and approved software is used for processing the organization’s information assets?

- Erkennung: Es ist von Bedeutung, dass Angriffe frühzeitig erkannt werden. Daher ist ein Ansatz erforderlich, um die Folgen eines erfolgreichen Angriffs zu minimieren. Durch die Einführung der neuen Kontrollfrage 1.6.1 soll sichergestellt werden, dass klar definiert ist, was gemeldet werden muss und dass angemessene Meldewege eingerichtet sind.

Control 1.6.1: To what extent are information security relevant events or observations reported?

- Reaktion: Auch die Art und Weise, wie Unternehmen auf sicherheitsrelevante Ereignisse reagieren und diese bewältigen, ist von entscheidender Bedeutung. Hierbei ist es wichtig, schnell zu erkennen, um welche Art von Ereignis es sich handelt und wie kritisch dieses ist. Außerdem muss schnell festgestellt werden, wer für das Ereignis eigentlich verantwortlich ist. Diese Person muss umgehend benachrichtigt werden und innerhalb eines angemessenen Zeitrahmens darauf reagieren. Ebenso wichtig ist eine effektive Kommunikation, sobald mehrere Personen betroffen sind. Darüber hinaus sind externe Meldepflichten zu berücksichtigen. Zu diesem Zweck wurde die neue Kontrollfrage 1.6.2 eingeführt.

Control 1.6.2: To what extent are reported security events managed?

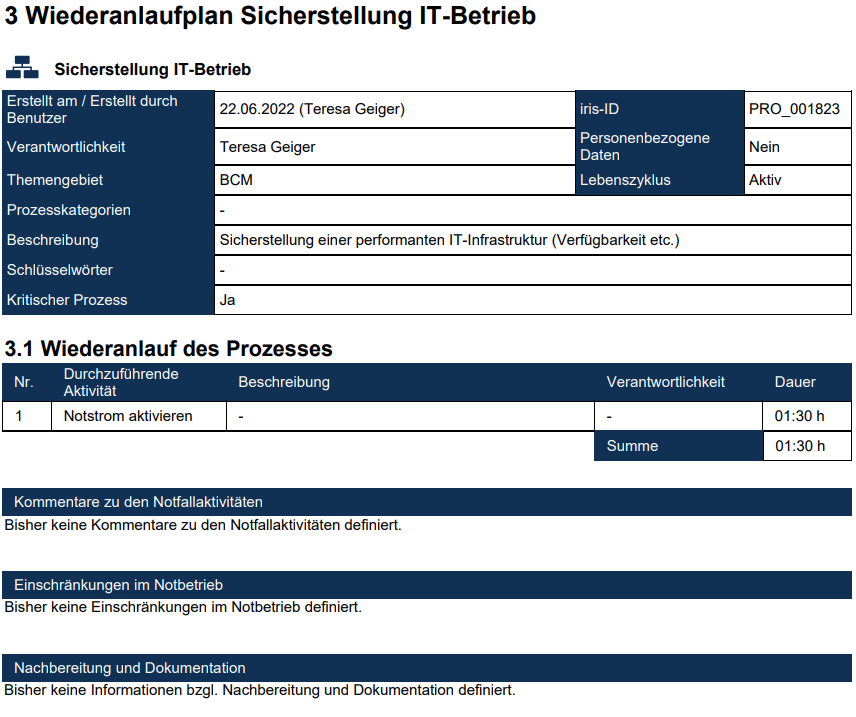

- Der Ausfall von IT-Diensten kann sowohl finanzielle als auch betriebliche Konsequenzen mit sich ziehen. Die Auswirkungen von Angriffen können durch eine wirksame Kontinuitätsplanung erheblich reduziert werden. Daher widmet sich die neue Kontrollfrage 5.2.8 dieser Planung.

Control 5.2.8: To what extent is continuity planning for IT services in place?

- Im Extremfall kann ein Angriff zu einer erheblichen Beeinträchtigung des Geschäftsbetriebs führen, sodass die üblichen Unternehmensprozesse nicht mehr ausreichen. Eine solche Situation wird im ISA 6 als Krise bezeichnet. Die Einführung der neuen Kontrollfrage 1.6.3 zielt darauf ab, dass die Organisation angemessen auf Krisensituationen reagiert.

Control 1.6.3: To what extent is the organization prepared to handle crisis situations?

- Wiederherstellung: Nach einem erfolgreichen Angriff – unabhängig davon, ob dieser zu einer Krise eskaliert ist oder nicht – wird eine Wiederherstellung erforderlich sein, um den Schaden zu minimieren. Die neue Kontrollfrage 5.2.9 soll sicherstellen, dass Unternehmen über effiziente Backup- und Wiederherstellungskonzepte verfügen. Darüber hinaus sollten Backups regelmäßig durchgeführt und getestet werden.

Control 5.2.9: To what extent is the backup and recovery of data and IT services guaranteed?

Führende Version in englischer Sprache: Der VDA ISA 6 wurde erstmals von einem internationalen Expertenteam entwickelt, weshalb die führende Version nun englischsprachig ist. Dies bringt Vorteile mit sich. Zum einen werden potenzielle Unklarheiten aufgrund unpräziser Übersetzungen vermieden, da im Zweifelsfall immer auf die englische Version zurückgegriffen werden kann. Zum anderen fällt die Anforderung weg, dass die Expertengruppe die Übersetzungen persönlich prüfen und freigeben muss, da nun die englische Version als Originalversion vorliegt. Aus diesem Grund können für den VDA ISA 6 in Zukunft mehr Übersetzungen angeboten werden. Bisher sind folgende Sprachen geplant:

- Deutsch

- Französisch

- Italienisch

- Spanisch

- Portugiesisch

- Japanisch

- Koreanisch

- Chinesisch

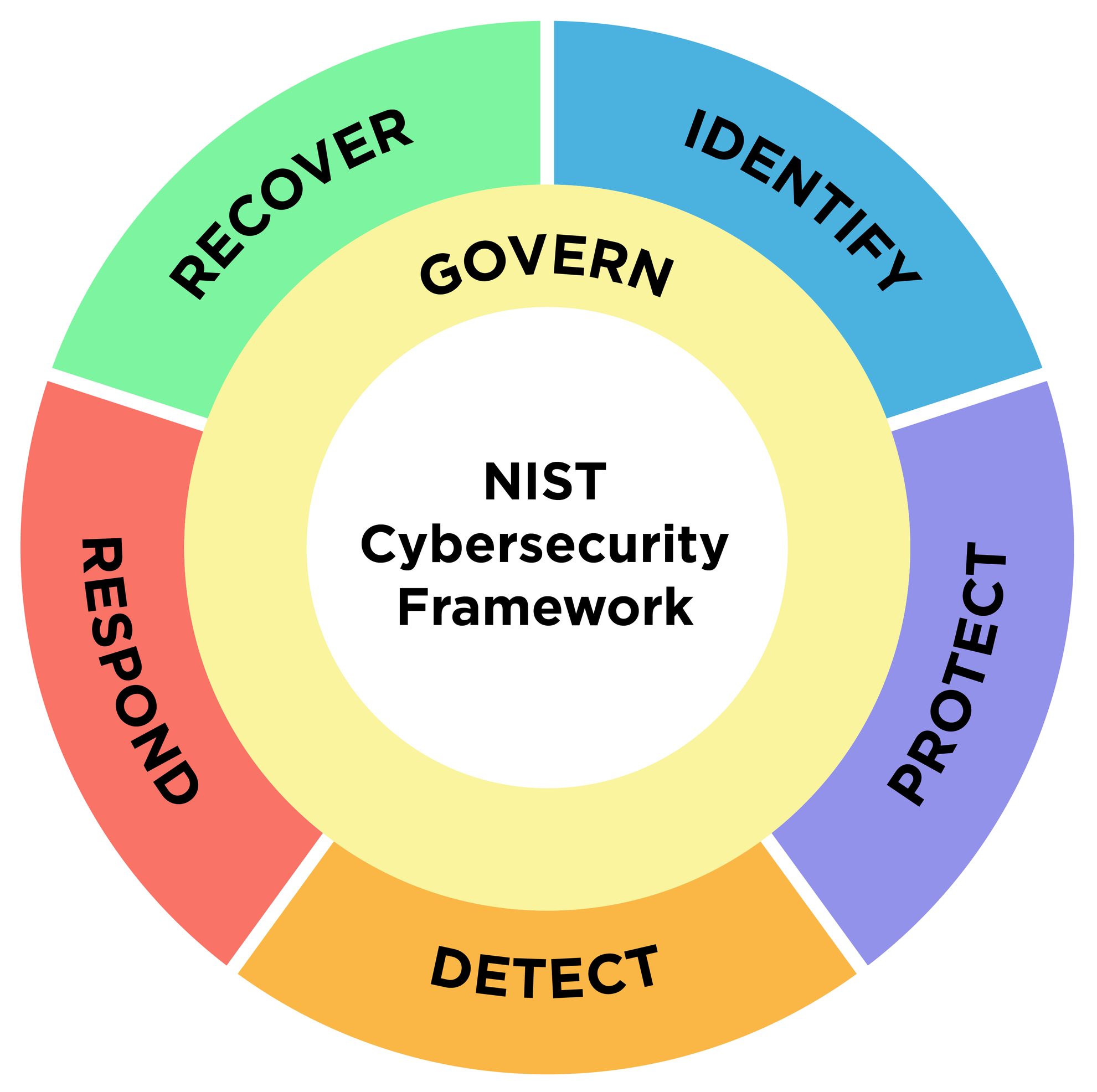

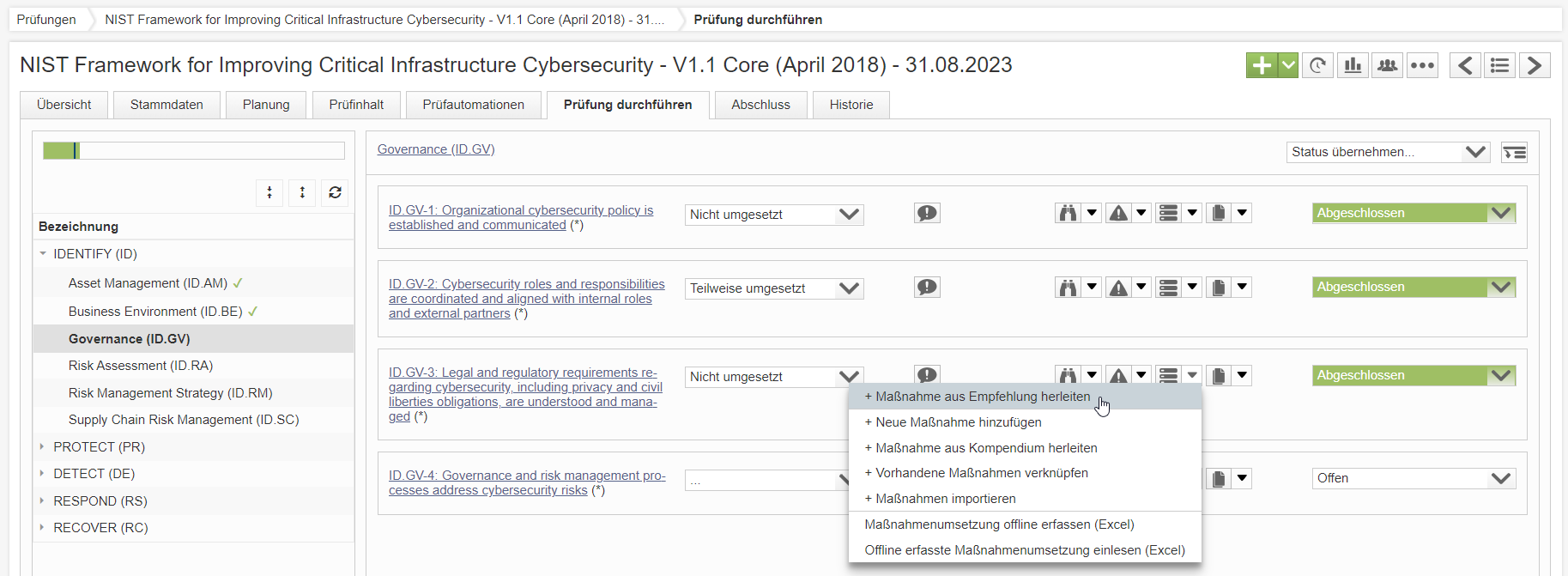

Referenzierung auf andere Standards: Sowohl der ISA als auch andere Standards werden ständig weiterentwickelt. Durch die internationale Expertengruppe geriet der Fokus auf das NIST Cybersecurity Framework. Die Version 6 verweist daher auf das NIST CSF Version 1.1. Da der ISA ein Prüfkatalog zur Umsetzung eines ISMS ist, wird auch der Standard referenziert, der eine solche Umsetzung beschreibt – die ISO/IEC 27001. Die Referenzierung erfolgt hierbei bereits auf die im Jahr 2022 neu veröffentlichte ISO 27001. Weitere Referenzierungen erfolgen über die in ISA 6 eingeführte Spalte Referenz zu Umsetzungshilfen. Hier wird beispielsweise auf den BSI IT-Grundschutz verwiesen.

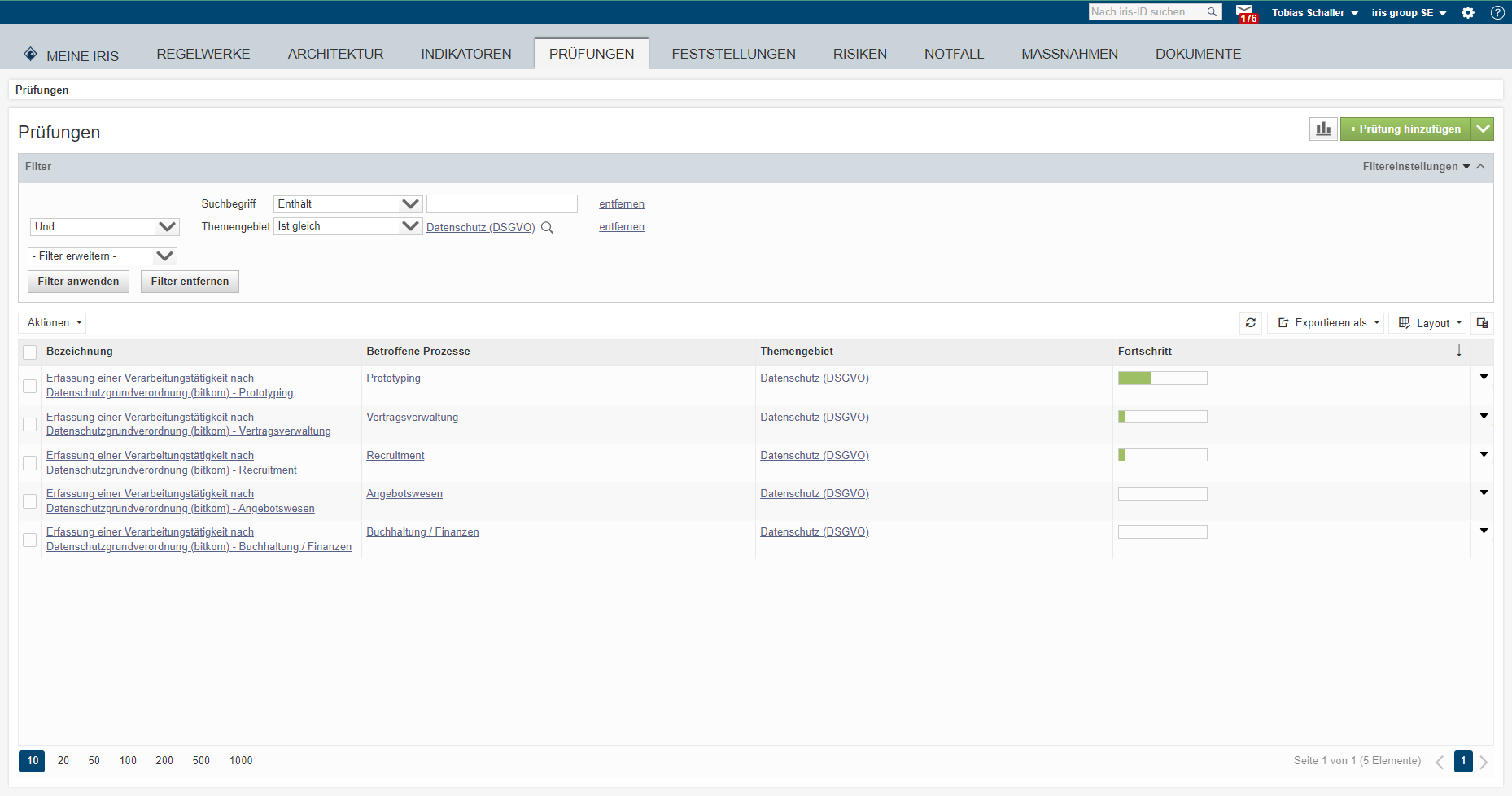

Überarbeiteter Datenschutzkatalog: Anstelle der bisherigen 4 Kontrollfragen enthält der Datenschutzkatalog nun insgesamt 12 Kontrollen.

Erweitere Hilfestellungen: Die frühere Version VDA ISA 5 enthielt bereits für einige Kontrollen unverbindliche Hinweise und Beispiele. Diese wurden mit der Version 6 erweitert und für eine Vielzahl weiterer Kontrollfragen ergänzt.

Einführung neuer TISAX®-Labels

Im Bereich der Informationssicherheit wurden die bisherigen 8 Prüfziele bzw. TISAX®-Labels auf 10 erweitert. Die bisherige Unterscheidung in die Schutzniveaus Info High und Info Very High wird beibehalten, allerdings gibt es in der neuen Version beide Niveaus sowohl für die Vertraulichkeit als auch für die Verfügbarkeit. Damit werden aus den 2 Labels die 4 Labels Confidential, Strictly Confidential, High Availability und Very High Availability. Diese Anpassung unterstreicht den oben genannten erweiterten Fokus des VDA ISA 6 auf die Verfügbarkeit.

Da es sich bei den neuen TISAX®-Labels um eine Untermenge der bisherigen Info High und Info Very High Labels handelt, ergeben sich durch die neue Aufteilung keine Änderungen oder neuen Anforderungen. Daraus folgt, dass ein Unternehmen, das bisher bereits das Label Info High erhalten hat, automatisch auch die neuen Labels High Availability und Confidential erhält. Gleichermaßen werden bei bestehendem Label Info Very High auch die Labels Very High Availability und Strictly Confidential vergeben, weshalb kein zusätzlicher Prüfungsaufwand notwendig ist.

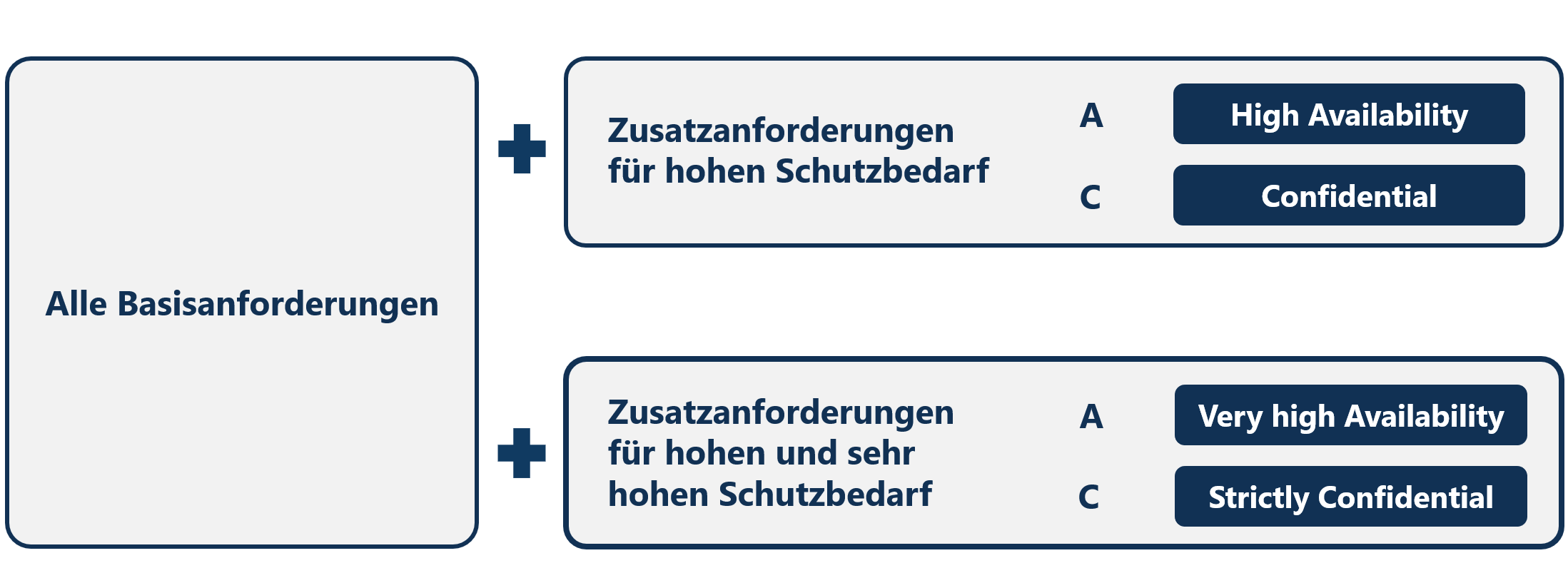

Wenn ein Unternehmen noch nicht über die beiden bisherigen Labels verfügt, müssen die folgenden Anforderungen im Rahmen der neuen Prüfziele erfüllt werden, um die neuen Labels zu erhalten:

Zum Erhalt der 4 Labels müssen immer alle Basisanforderungen sowie die relevanten Zusatzanforderungen erfüllt werden. Die relevanten Zusatzanforderungen werden durch die Buchstaben A für die beiden Labels zur Verfügbarkeit und C für die beiden Labels zur Vertraulichkeit in Klammern hinter den Anforderungen gekennzeichnet.

Systemgestützte Prüfung zum VDA ISA 6

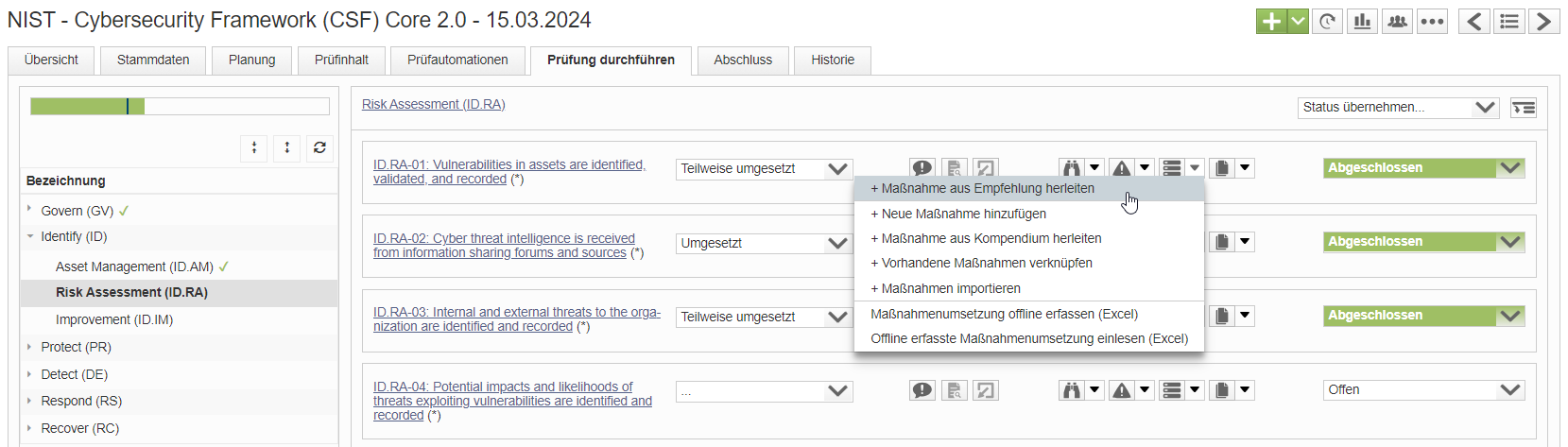

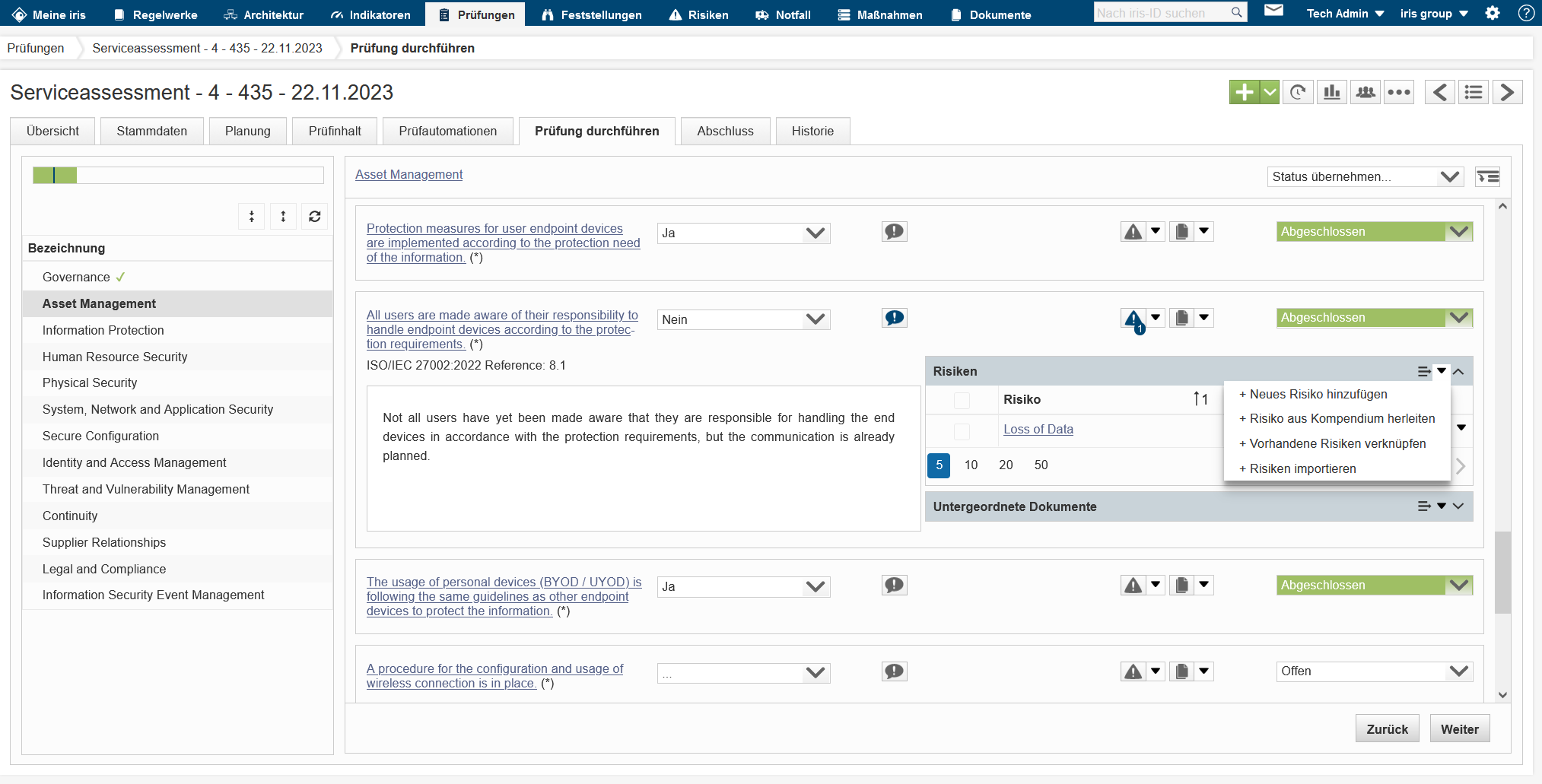

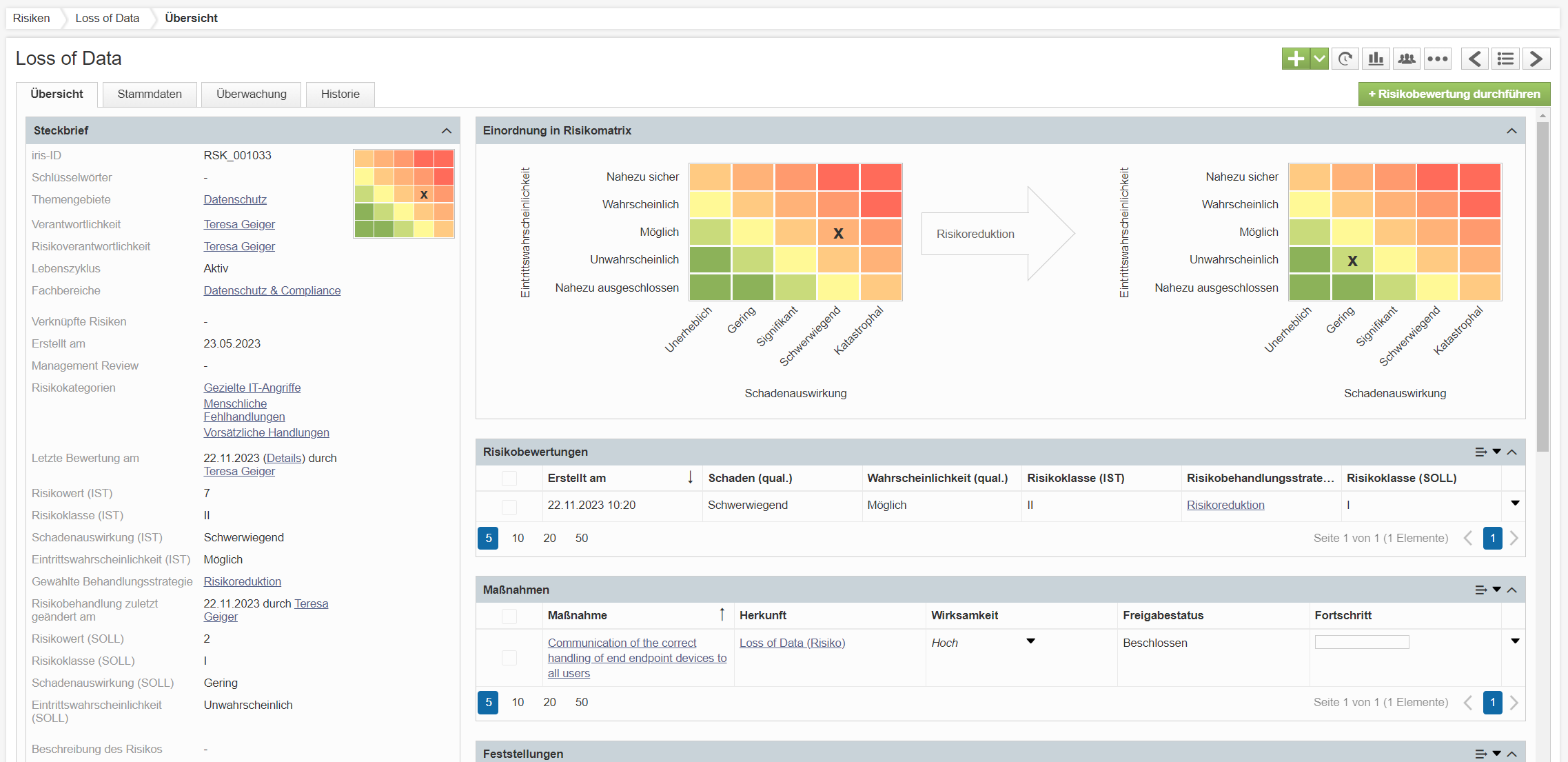

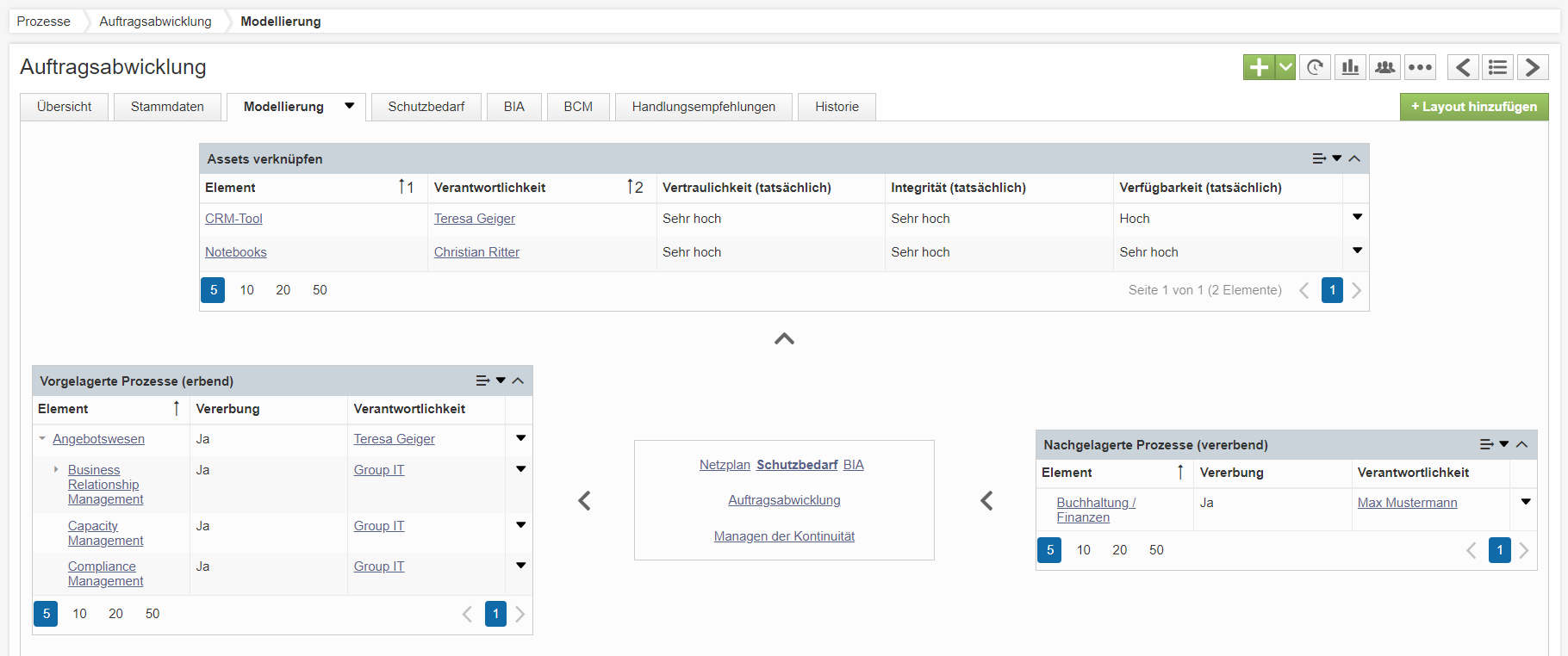

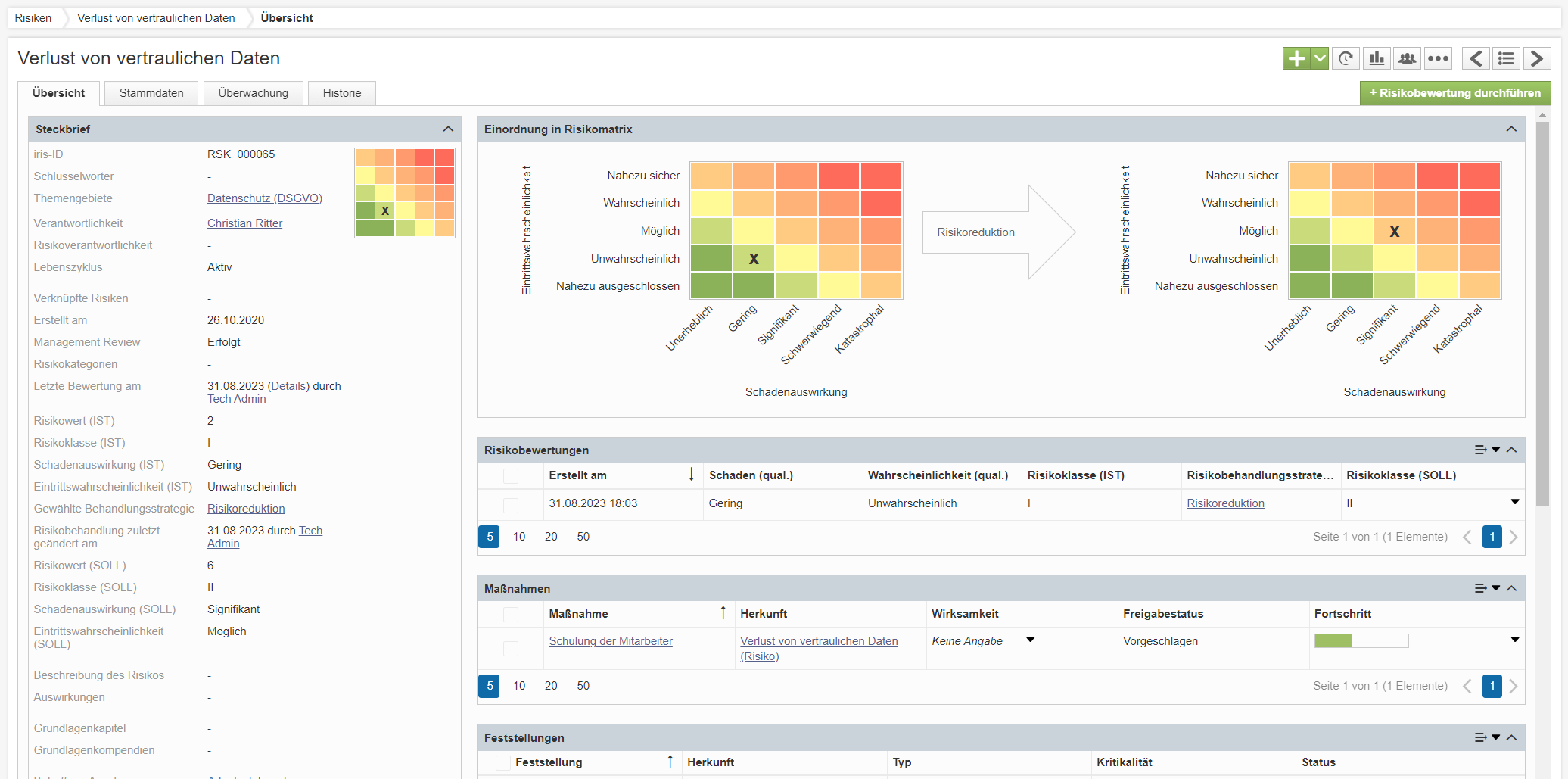

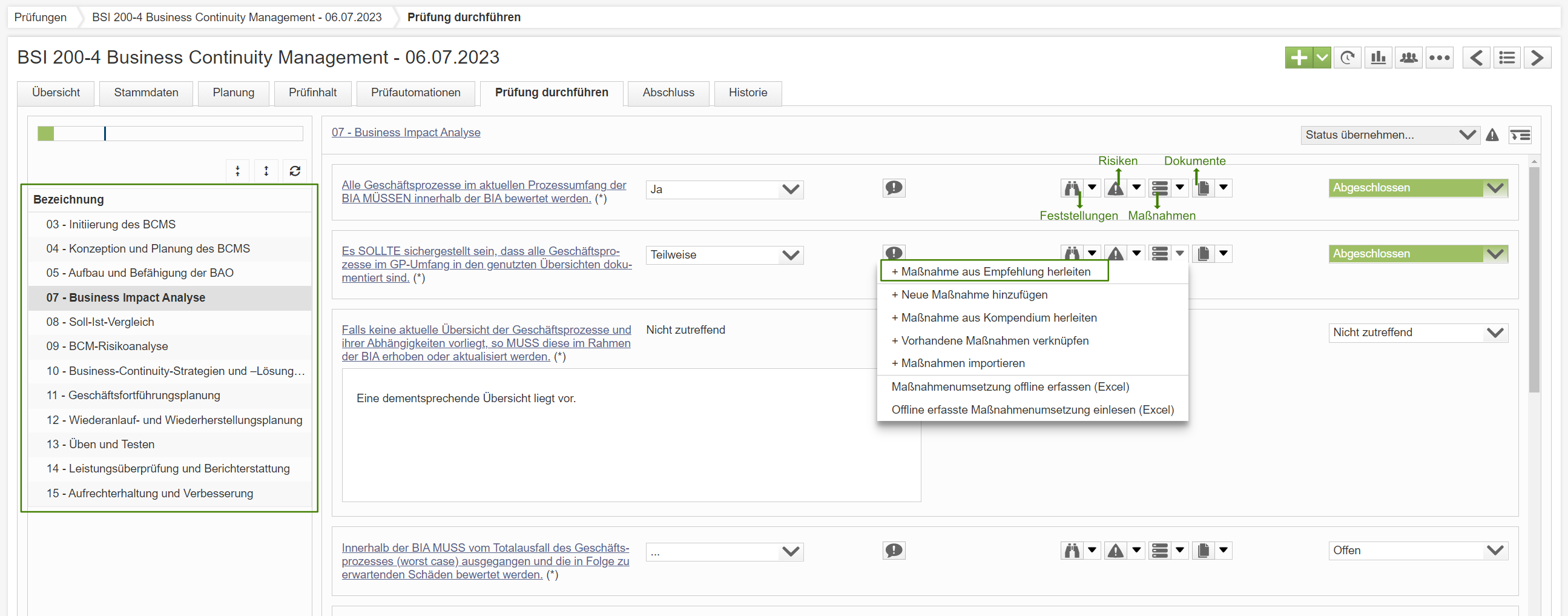

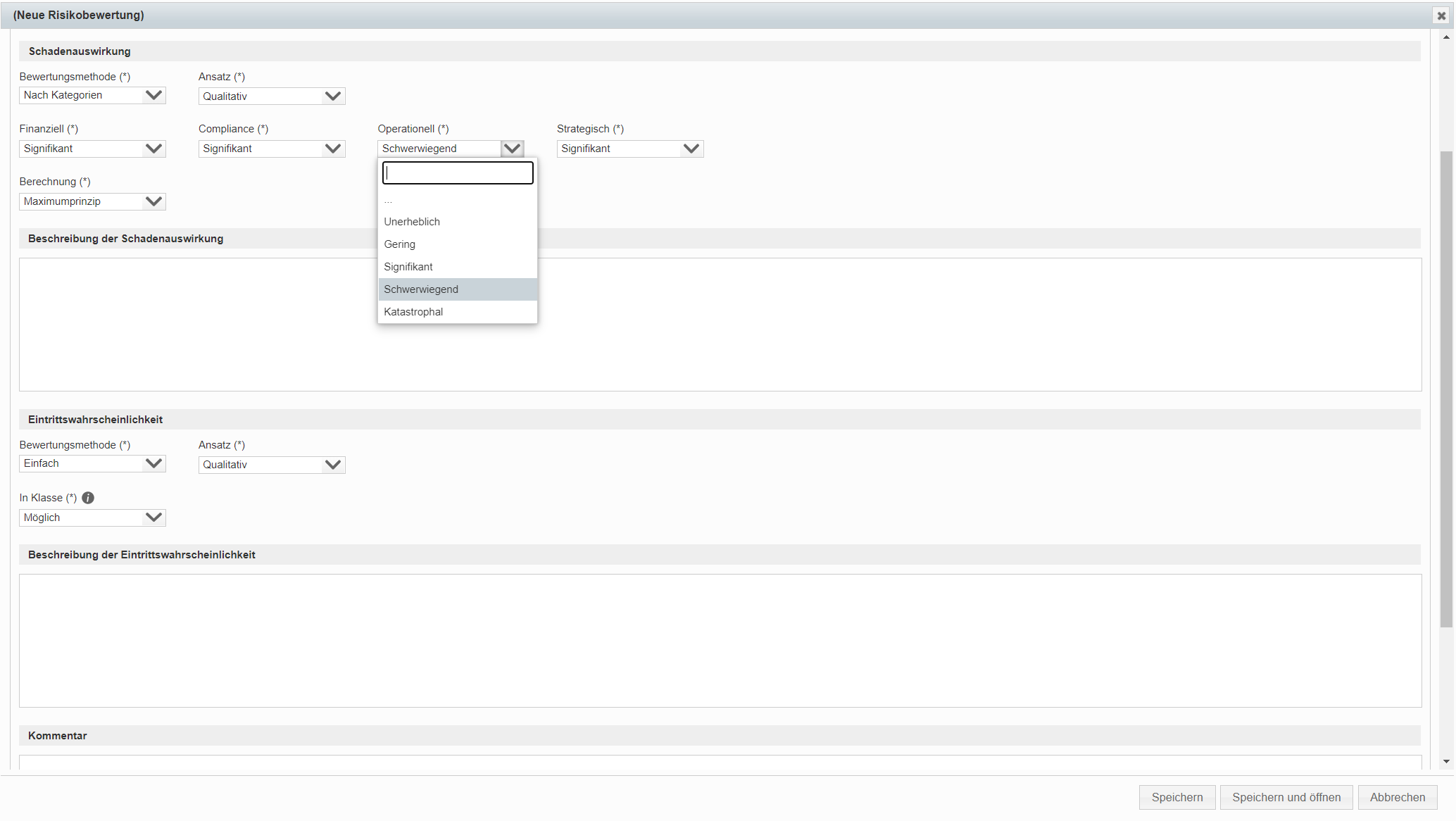

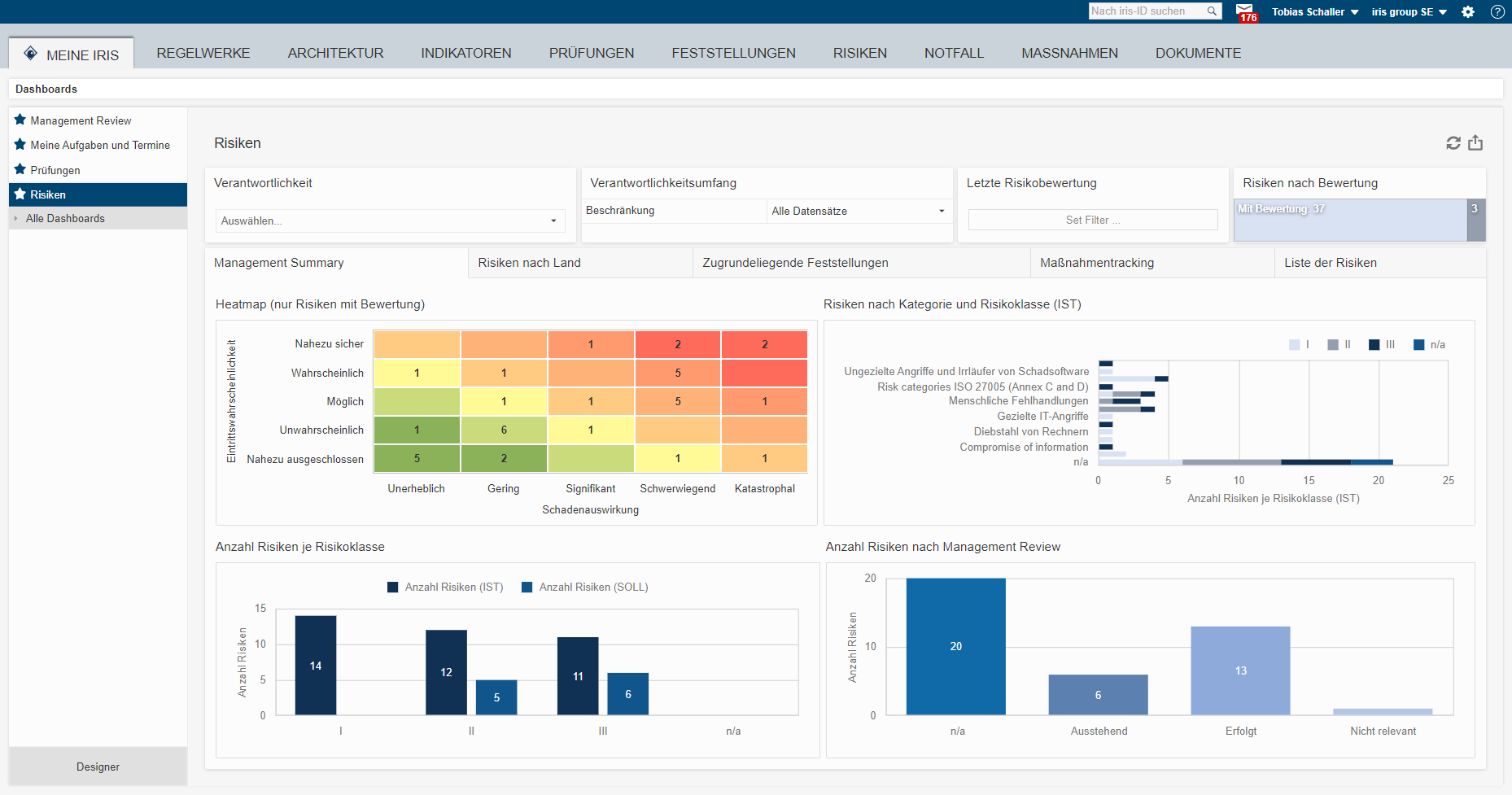

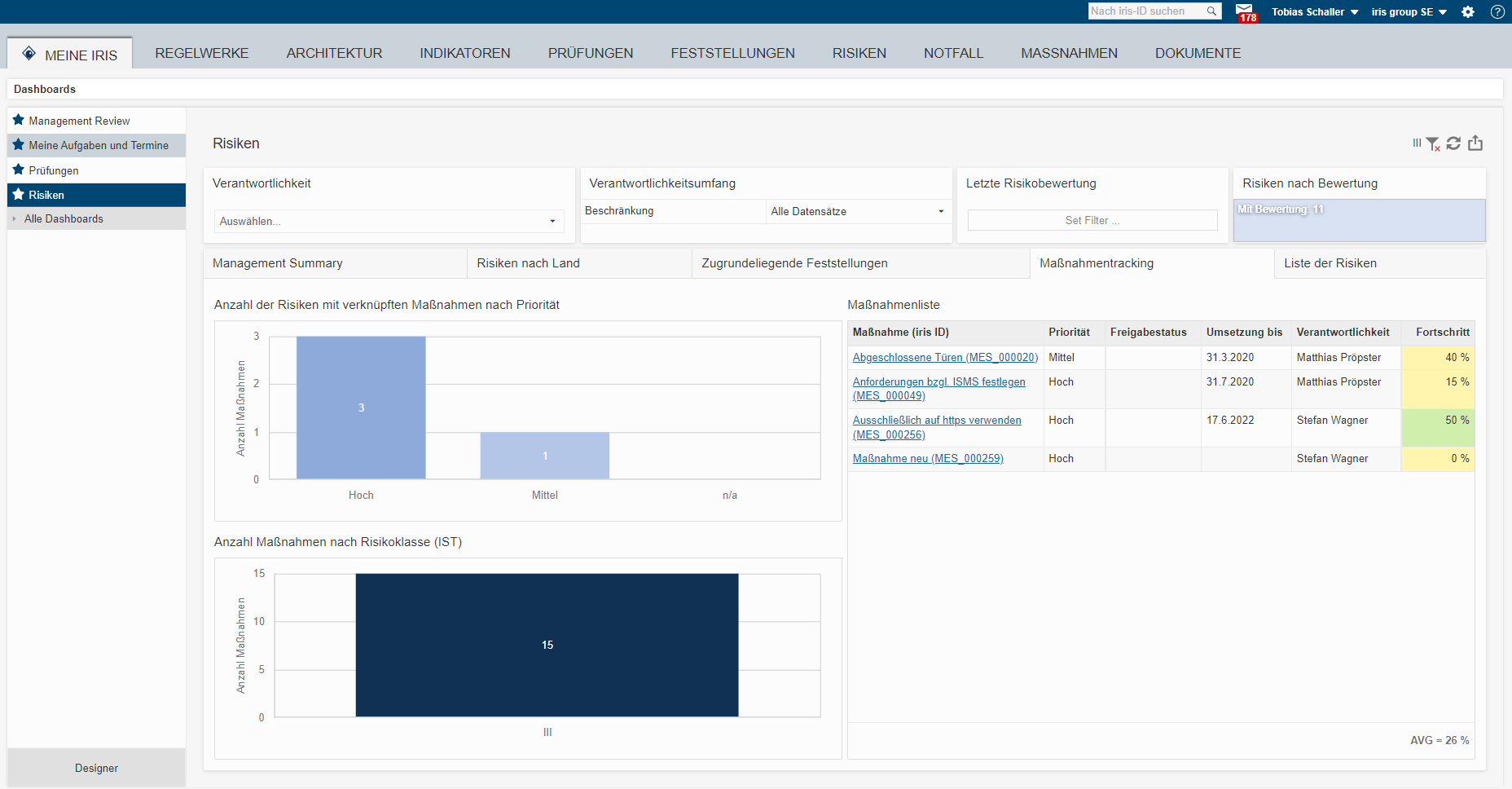

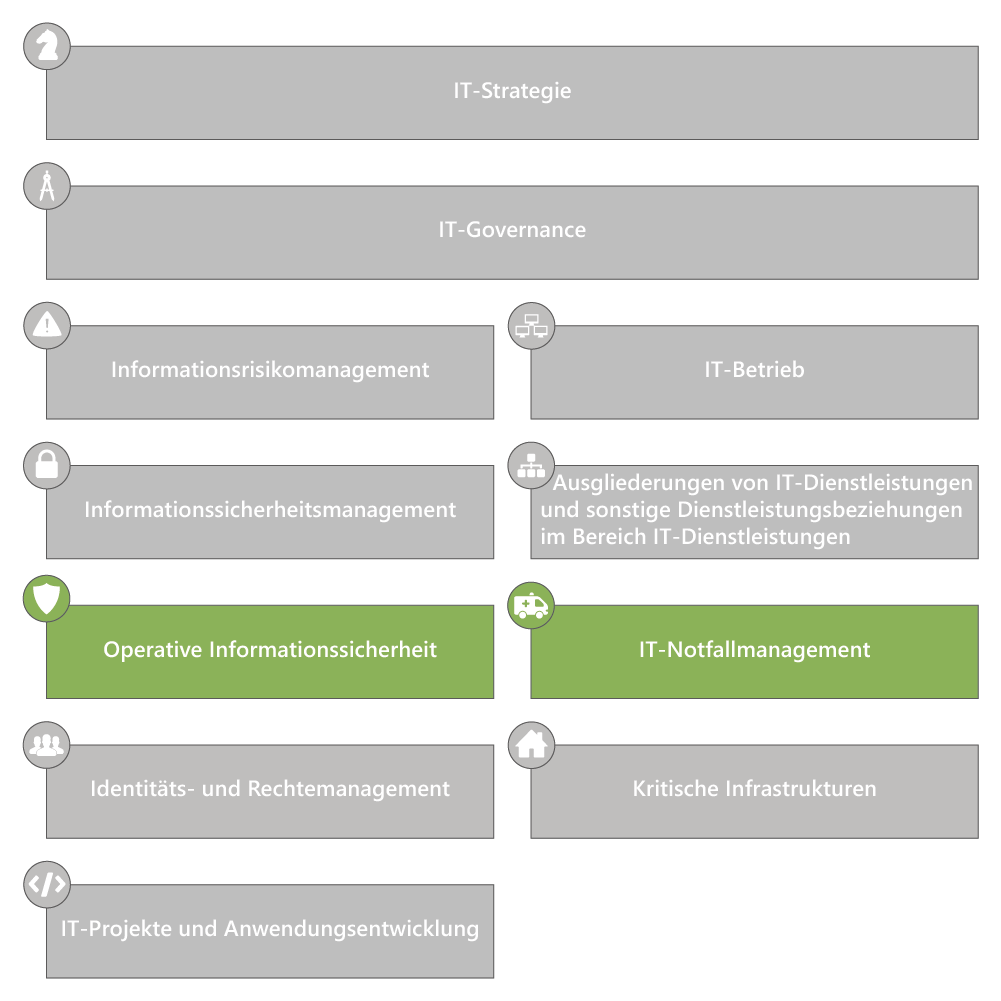

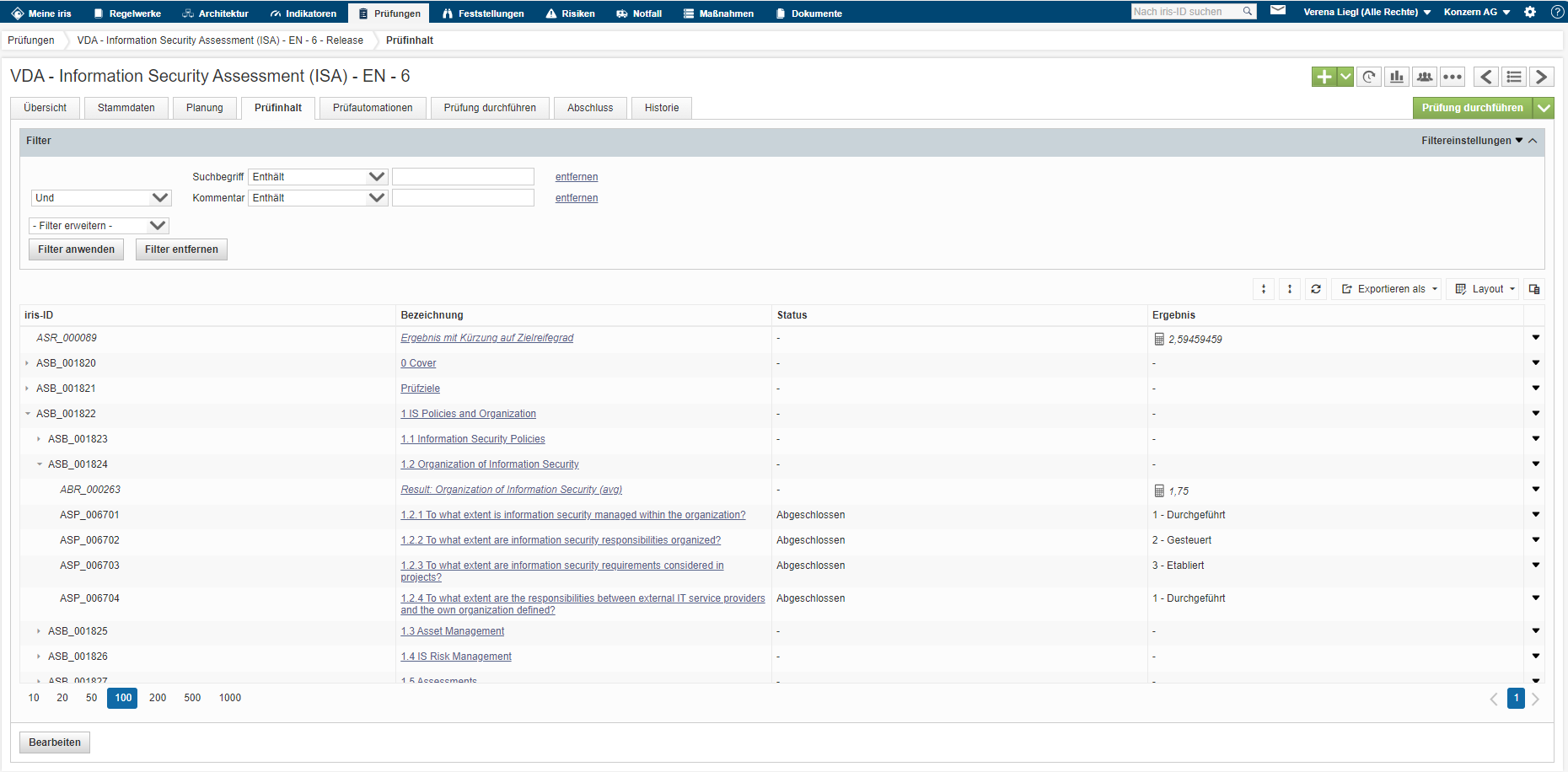

Für die softwaregestützte Durchführung der Prüfung zum Erhalt der verschiedenen Labels stehen in ibi systems iris sowohl das Kompendium als auch die Prüfung zum VDA ISA 6 zur Verfügung.

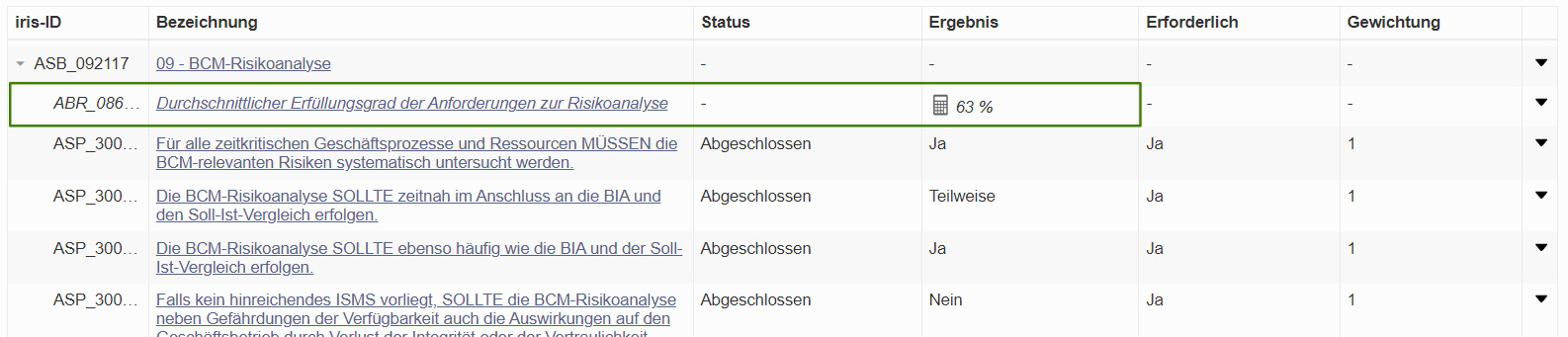

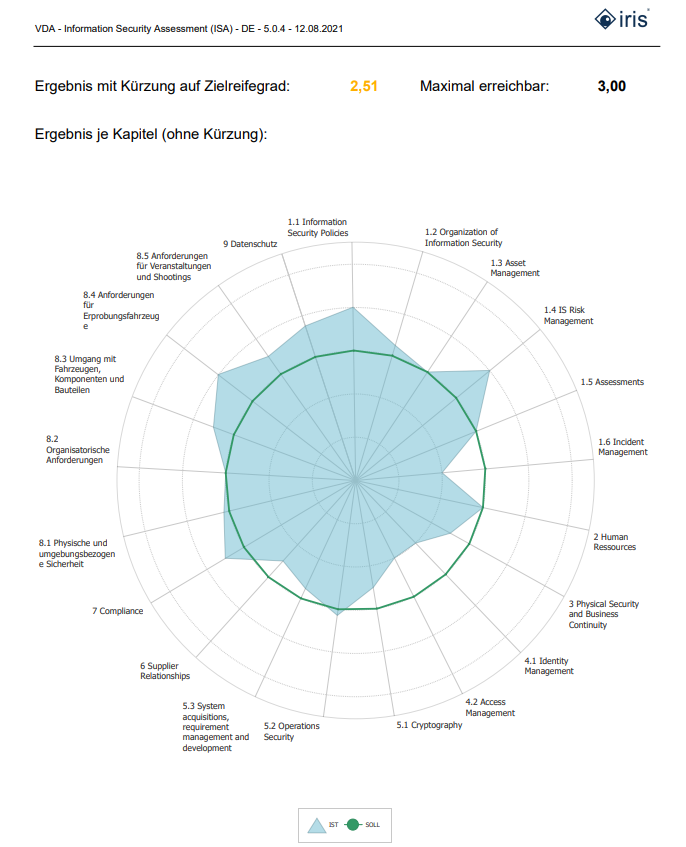

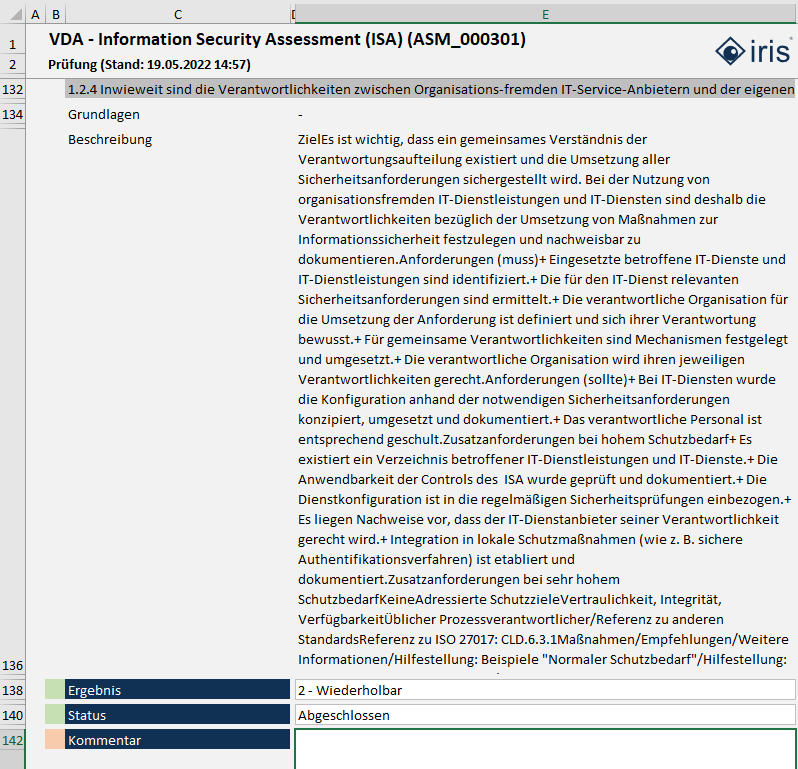

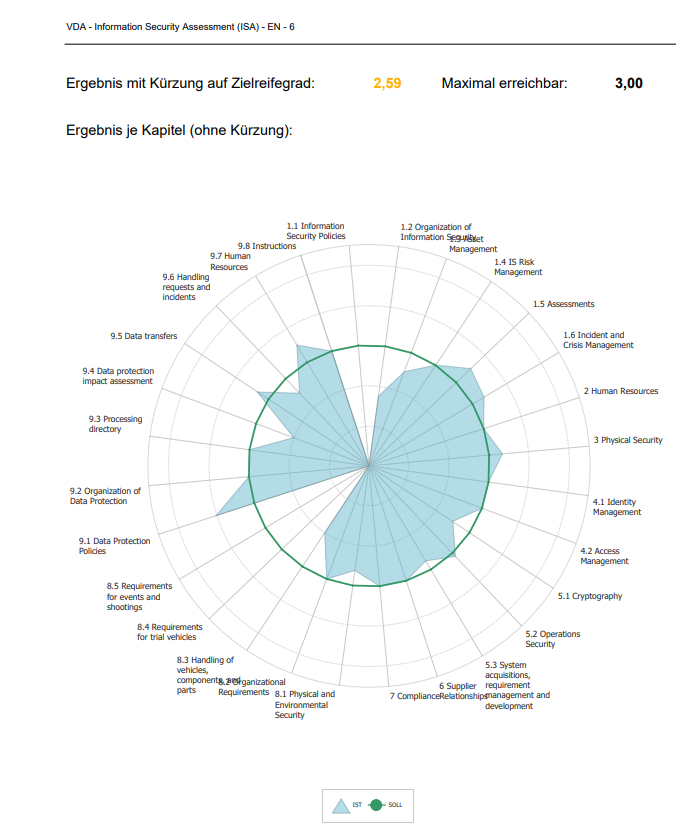

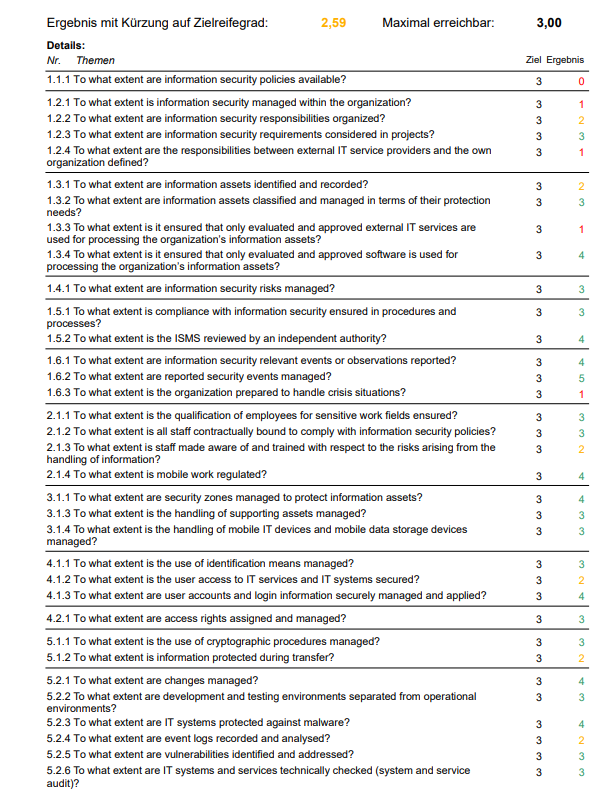

Zur Beantwortung der einzelnen Kontrollen ist als Ergebnis ein Reifegrad zwischen 0 und 5 anzugeben. Im VDA ISA werden sowohl Zwischenergebnisse als auch ein Gesamtergebnis angegeben. Bei den Zwischenergebnissen handelt es sich um den Durchschnitt der jeweiligen Kontrollergebnisse in einem Prüfblock. Das Gesamtergebnis ist ein Durchschnitt über alle Kontrollergebnisse, mit dem Unterschied, dass das Gesamtergebnis auf den Zielreifegrad gekürzt wird. Da der Zielreifegrad für jede Kontrollfrage 3 ist, kann das Gesamtergebnis den Wert 3 nicht überschreiten. Im Self-Assessment muss hier ein Reifegrad von 3 erreicht werden. Die Zwischenergebnisse und das Gesamtergebnis sind ebenfalls in unserer vorgefertigten Prüfvorlage enthalten. Nach dem Ausfüllen der Prüfung werden diese Ergebnisse automatisch berechnet und angezeigt.

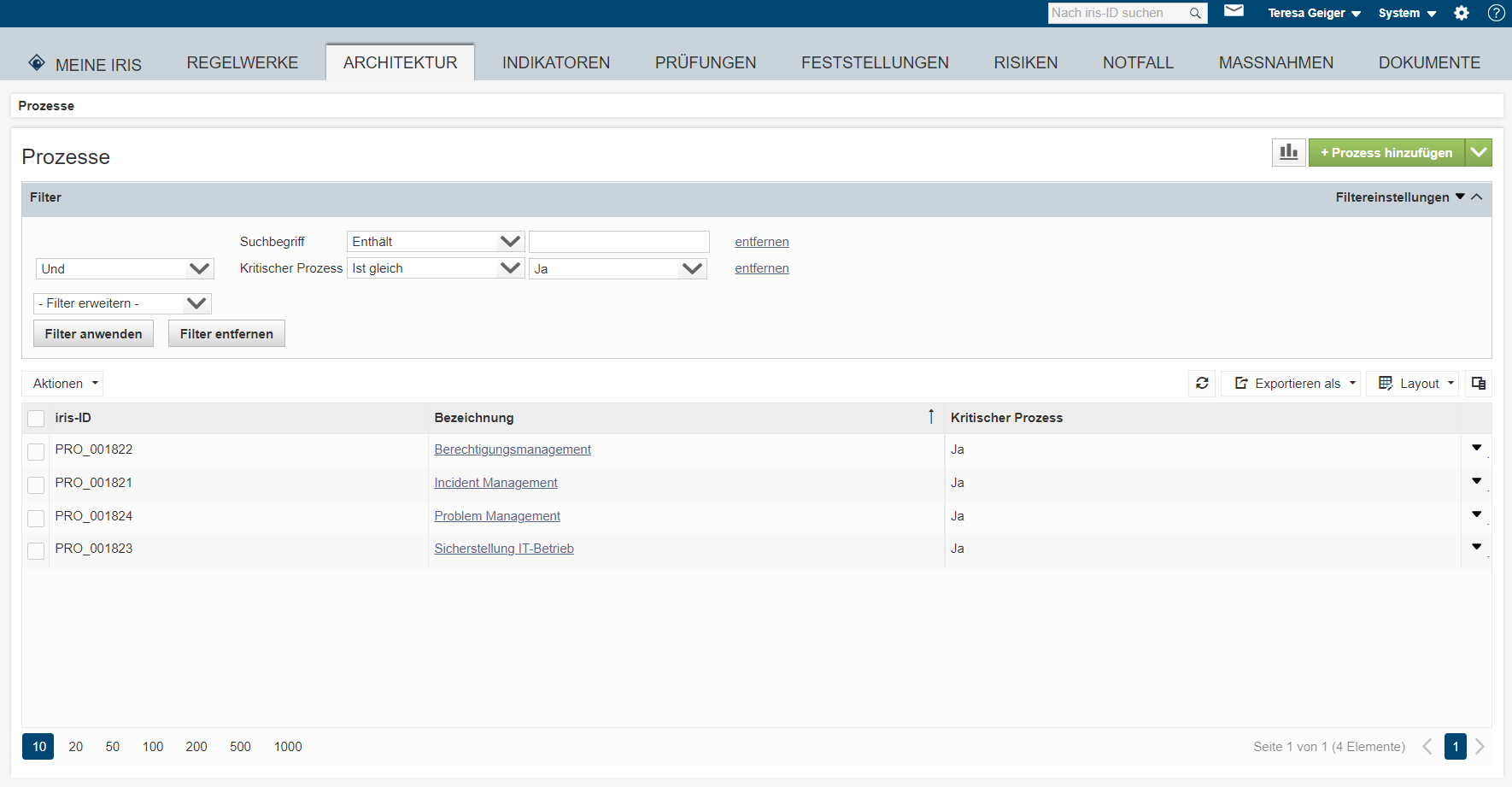

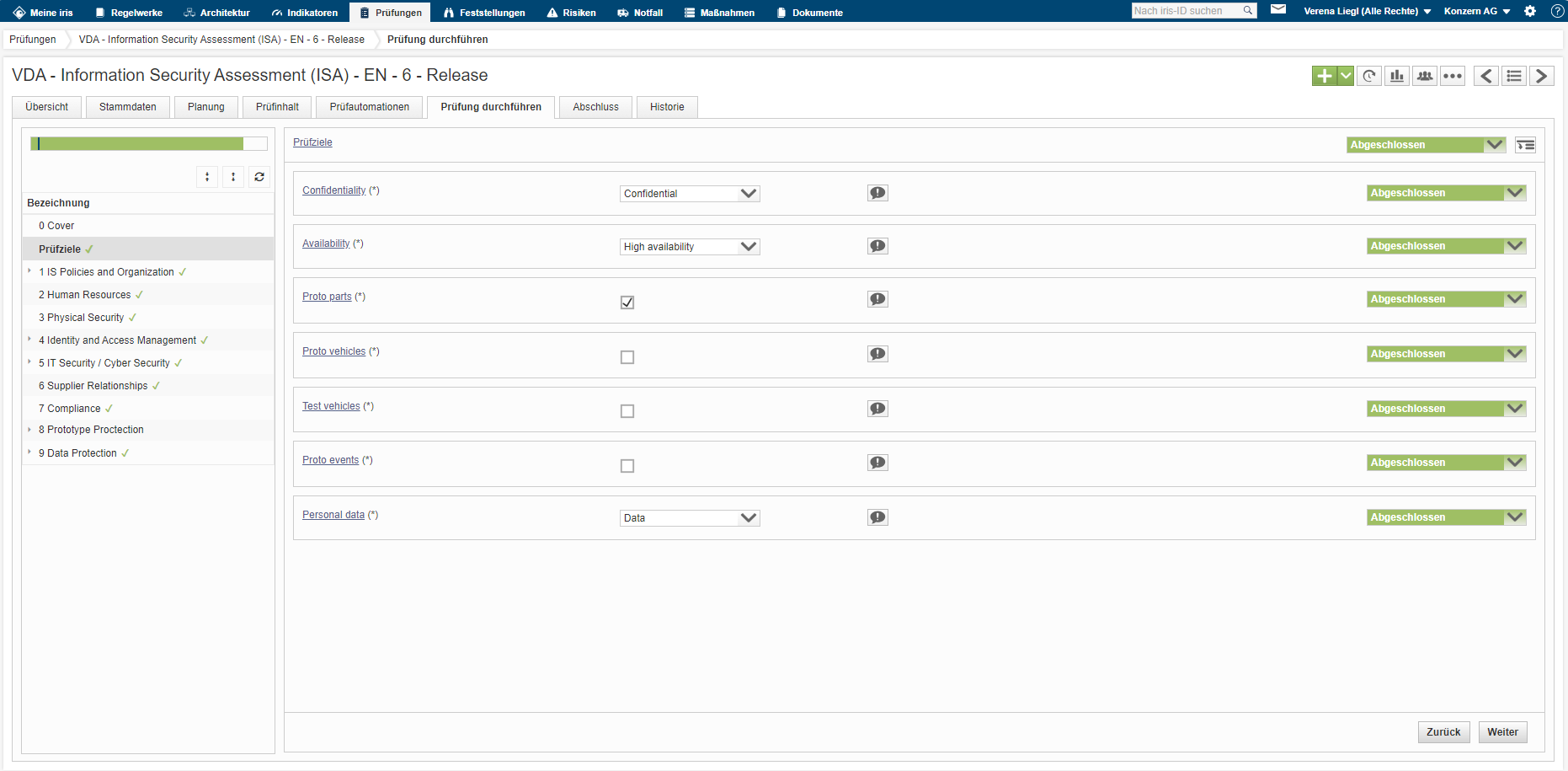

Bei der Prüfungsdurchführung mit Hilfe der Software ibi systems iris können die benötigten Prüfziele ausgewählt werden. Da jedes Prüfziel den anwendbaren ISA-Kriterienkatalog, die zu beantwortenden Kontrollfragen und die zu erfüllenden Anforderungen definiert, sind für bestimmte Prüfziele nur Teilmengen der Kontrollfragen und Anforderungen relevant. Mithilfe von Prüfautomationen kann ein dynamischer Prüfinhalt erzeugt werden. Nach Auswahl der Prüfziele in der Prüfung, passt sich diese also individuell danach an.

Ein umfangreiches Reporting ist mit der Software ebenfalls möglich. In ibi systems iris wird ein Bericht zur aktuellen Version 6 bereitgestellt. Darin werden die Ergebnisse nochmals übersichtlich dargestellt und Abweichungen vom angestrebten Reifegrad sind sofort sichtbar.

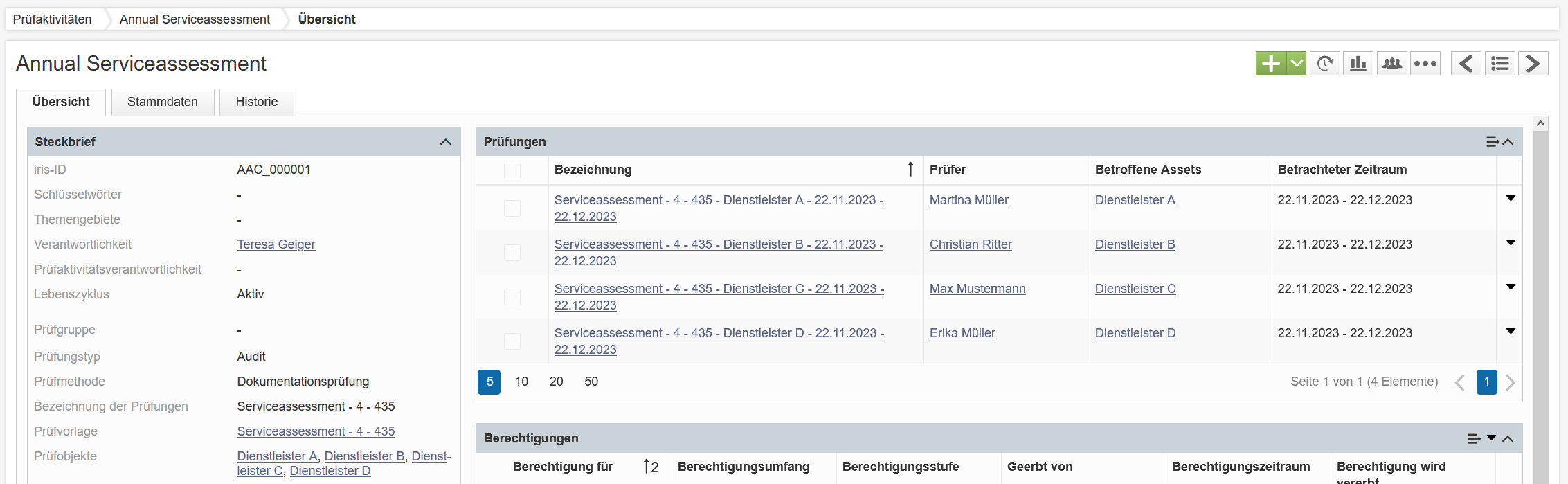

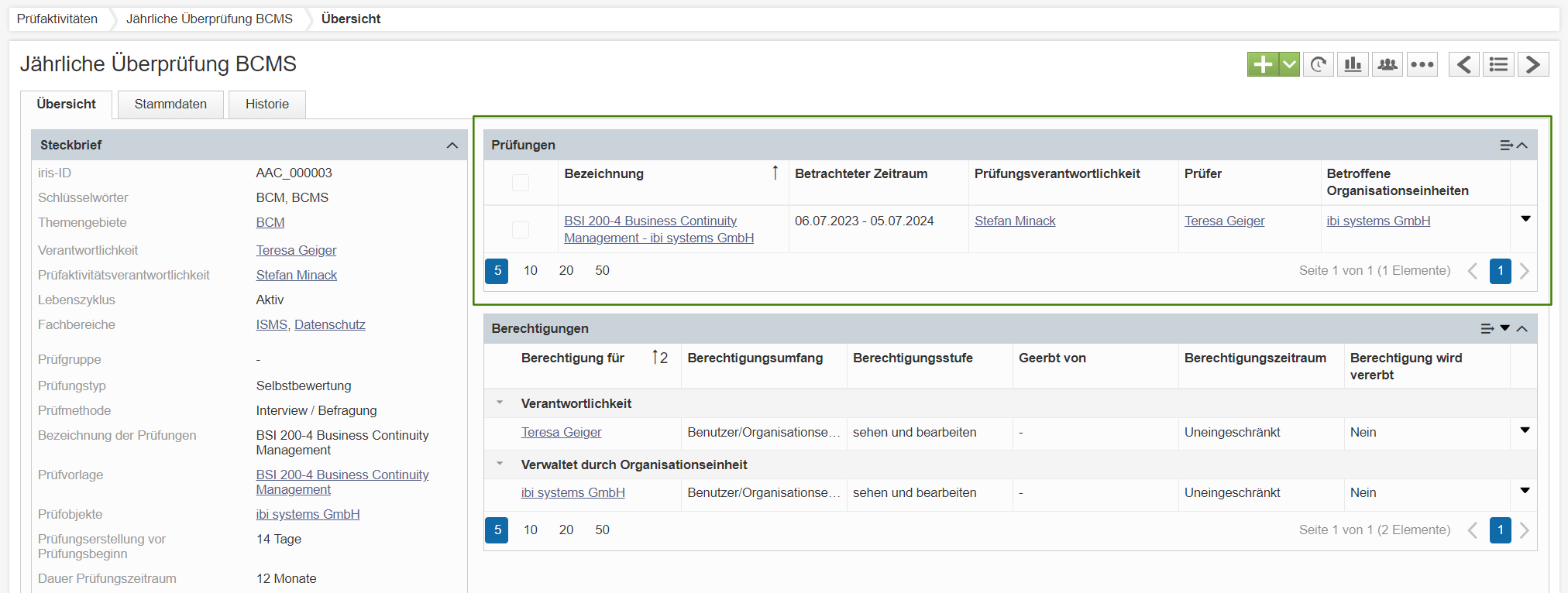

Mithilfe der Software ibi systems iris können außerdem Prüfaktivitäten angelegt werden. Dadurch ist es möglich, anstehende Prüfungen im Rahmen des VDA ISA 6 bereits im Voraus zu planen. Bei Anlage der Aktivität werden die Prüfungstermine festgelegt und die Prüfungen zum angegebenen Zeitpunkt automatisch aus der Prüfvorlage abgeleitet.

Fazit

Aus der vorgefertigten Prüfvorlage zum VDA ISA Katalog 6 können in ibi systems iris Prüfungen abgeleitet werden. Diese helfen dabei festzustellen, ob der Reifegrad für den Erhalt der benötigten Labels erreicht wird. Hierfür können die abgeleiteten Prüfungen an die gewünschten Prüfziele angepasst werden. Zur regelmäßigen Überprüfung der Labels kann eine Prüfaktivität zum VDA ISA 6 angelegt werden, die in einem bestimmten Zeitintervall automatisch Prüfungen aus der Vorlage erzeugt.

_____________________

Quellen:

ISA Version 6 Nun Verfügbar · ENX Portal

https://www.enx.com/handbook/tisax-teilnehmerhandbuch.html#ID4165